DASCTF-MISC-内存取证

参考链接

http://www.fzwjscj.xyz/index.php/archives/25/

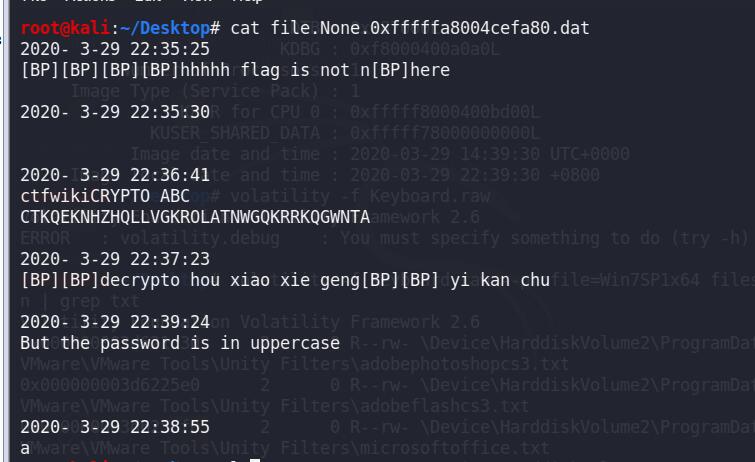

首先使用volatility 分析操作系统版本,然后过滤文件,将其dump出来。

这是dump出来的内容

通过分析发现在ctf-wiki上是ABC加密,QWE对应着ABC,然后密文是CTKQEKNHZHQLLVGKROLATNWGQKRRKQGWNTA

将其解密后结果为veracryptpasswordiskeyboarddraobyek

同时提示密码是大写的,所以密码应该是KEYBOARDDRAOBYEK

然后使用veracrypt加载secret,输入密码之后有个vhd文件,可以直接右键挂载。

但是里面的flag是假的。。用010editor也没看出来什么端倪,参考wp后才知道是NTFS隐写。

使用ntfsstreamseditor打开后可以看到隐写的内容flag{4a02f6dc603c377a234df479609d237c}

总结

首先是没找到txt文件,其次是不知道加密方式,再到后面是没想到NTFS隐写。。这道题。。自己做是做不出来

但是也学习到了NTFS隐写这种操作。

参考链接:https://www.cnblogs.com/Chesky/p/ALTERNATE_DATA_STREAMS.html

在NTFS文件系统中存在着NTFS交换数据流(Alternate Data Streams,简称ADS),这是NTFS磁盘格式的特性之一。每一个文件,都有着主文件流和非主文件流,主文件流能够直接看到;而非主文件流寄宿于主文件流中,无法直接读取,这个非主文件流就是NTFS交换数据流。

简单地说就是可以隐藏文件(图片视频可执行文件)并且正常情况下看不到。

可以使用type命令将需要隐藏的文件附加上去。如type “hidden.jpg” > “targe.jpg”:”hidden.jpg”