数据包分析

下载完数据包之后,protocol全都是802.11,考虑数据包被加密了,接下来进行解密。

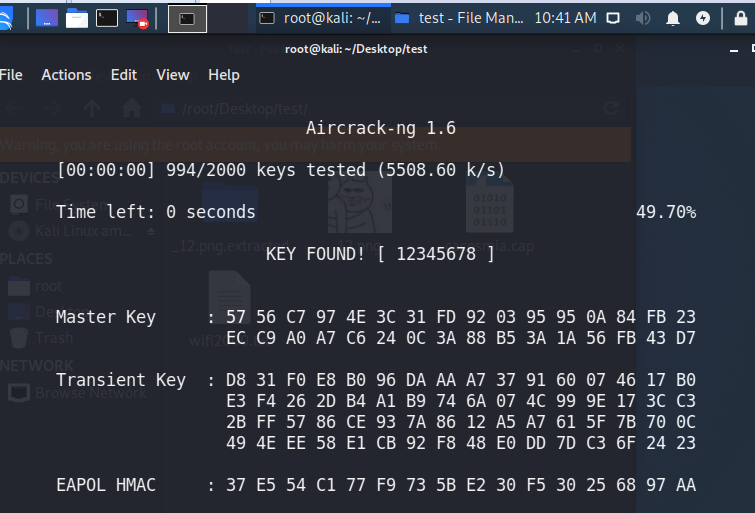

使用aircrack-ng 对数据包进行解密,使用的字典为fuzzdict wifipwdtop2000。

跑出来wifi密码为12345678,结合SSID对数据包进行解密。

数据包解密

首选项-协议-IEEE802.11-编辑decryption keys。

type选择wpa-pwd,格式为 wifi密码:SSID

也可以从https://www.wireshark.org/tools/wpa-psk.html 根据wifi密码和SSID生成PSK,type选择PSK就好。

点击确认后就可以在数据包页面看到解密的分组了。

首先过滤http和tcp分组,语法为:http and tcp

过滤后发现有上传图片的分组,遂过滤之,取其数据并导出。

导出方法:

选择分组,在分组详情那选中media type 就可以自动选择媒体数据。 然后右键导出分组字节流就可以导出图片了。

图片分析

习惯性地丢到binwalk分析,分离出来一个压缩包,有密码,不是伪加密,考虑从数据包找答案。

其实做到这里有点没思路了,看了看解析发现接下来做下去要看session。session是JWT格式,

还原地址:https://www.jstoolset.com/jwt

还原后:

提示压缩包密码是刚才ping过的一个网站,于是搜索icmp协议,但是没有。

柳暗花明

去ping域名的话会先进行dns解析,于是过滤dns协议,在最后一个dns协议包里面找到ping的域名,作为压缩包密码填进去,得到flag。