取证需要用到的工具:

volatility、注册表分析工具(WRR)、AXIOM等。

例题分析

湖湘杯misc

首先看一下imageinfo

1 | volatility -f 用户名注册表.vmem imageinfo |

选择一个supported profile,这里选第一个不行,所以选第二个Win2003SP2x86

先扫一下pslist

volatility -f 用户名注册表.vmem –profile=Win2003SP2x86 pslist

除了winlogon.exe之外没啥收获,然后扫一下网络,也没啥收获。

后面尝试扫描connscan,cmdscan,notepad。

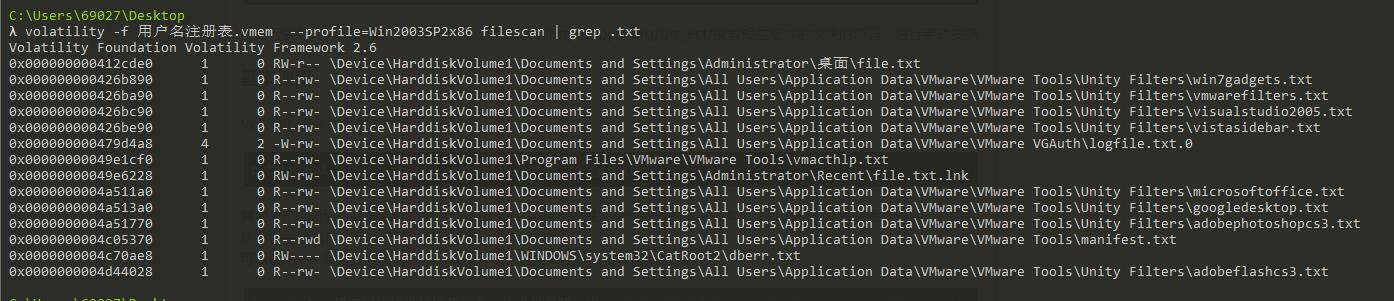

在扫notepad的时候发现了一些东西,于是尝试扫一下后缀为.txt的文件,看看有没有收获。

发现了一个file.txt,尝试dump到本地。

1 | volatility -f 用户名注册表.vmem --profile=Win2003SP2x86 dumpfiles -Q 0x000000000412cde0 -D ./ |

dump下来的文件内容为

什么?计算机又被不知名账户登录了?明明在计算机管理中没有这个用户,为什么还会被这个用户登录呢?电脑跟前的你能帮我找到原因吗?flag为该用户的用户名以及密码的md5值。

格式:md5(用户名:密码)

下面考虑在注册表中找一下隐藏用户。

首先看一下注册表。

1 | volatility -f 用户名注册表.vmem --profile=Win2003SP2x86 hivelist volatility -f 用户名注册表.vmem --profile=Win2003SP2x86 hivelist |

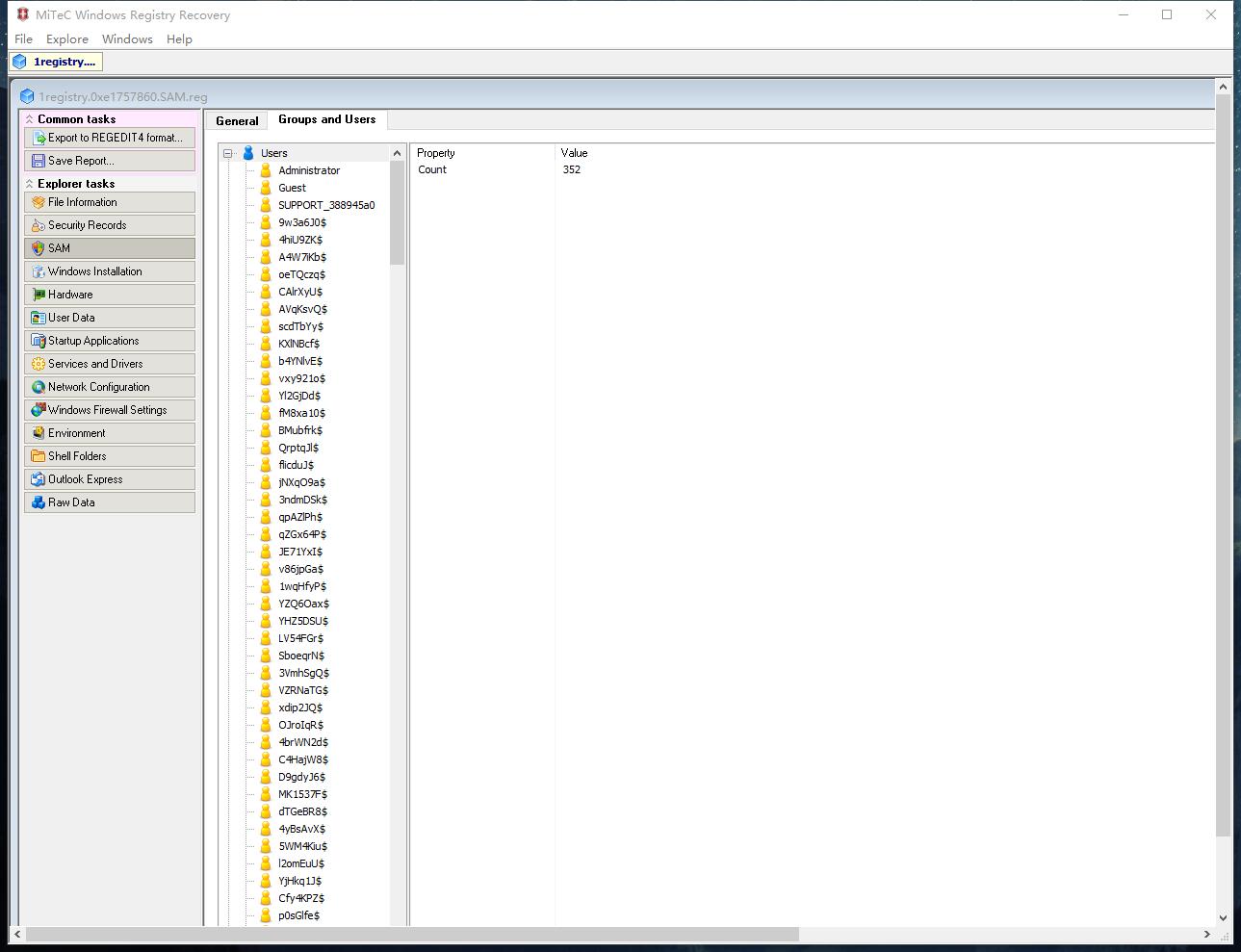

发现了SAM表。SAM表是存储了电脑登录用户相关信息的表,尝试dump出SAM表。

1 | volatility -f 用户名注册表.vmem --profile=Win2003SP2x86 dumpregistry -D ./ |

然后使用注册表分析工具打开。

可以看到很多隐藏账户,一个个看看是否有last logon 这个属性。

最后找到了用户 FHREhpe,然后再回到volatility里面hashdump 出来关于他的账号密码。

1 | volatility -f 用户名注册表.vmem --profile=Win2003SP2x86 hashdump | grep FHREhpe |

Windows系统下的hash密码格式为:用户名称*:RID:LM-HASH值:NT-HASH*值

获得NT HASH值后可以去md5网站解密,解密后的密码是NIAIWOMA

然后将其MD5加密后即可获得flag。